Dopo aver seguito la precedente guida sull’installazione e la configurazione del nostro Raspberry pi per l’uso di Pi-Hole, ora è necessario effettuare la configurazione e la personalizzazione.

Per facilitare la lettura ho suddiviso quest’articolo in sezioni, indicando i relativi riferimenti, è quindi possibile cliccare sul link desiderato, per essere trasportati direttamente all’argomento scelto:

- Abilitiamo il DNSSEC

- Desideri maggiore privacy e sicurezza: Guida all’installazione di Unbound e relativa configurazione

- Groups – Creazione dei Gruppi

- Subscribed lists group management – come inserire le blacklist

- Elenco Blacklist (Prefazione e ringraziamenti)

- FAQ (domande poste frequentemente)

- 1 – Liste da aggiungere per il bloccare siti web/server malevoli

- 2 – Liste per il blocco delle pubblicità (17/03/2025)

- 3 – Liste da aggiungere per il blocco di Tracking/Telemetria

- 4 – Liste per tracking/telemetria server Microsoft (Windows/Office/etc.)

- 5 – Liste che effettuano un blocco multiplo (pubblicità, tracking, malware, anti-adblock, etc)

- 6 – Liste da usare/aggiungere se si possiede una smart tv

- 7 – Liste per bloccare programmi e script mining

- 8 – Liste Parental Control – Filtro Famiglia

- 9 – Liste per utenti esperti

- Associare una specifica blacklist un gruppo

- Come disattivare una lista o eliminarla

- Aggiornamento Manuale Pihole (da effettuare dopo la prima configurazione o dopo aver inserito/eliminato una blacklist)

- Impostiamo l’aggiornamento automatico e giornaliero delle blacklist

- Regex – Blacklist

- Whitelist – cosa sono e a cosa servono

- 2– Guida Installazione whitelist tramite il mio script (bubusan80) – un solo comando da effettuare, oppure in base al servizio/sito web che si vuole abilitare

- Clients – Associare un gruppo specifico a un dispositivo

- Riscontrate problemi di navigazione e o blocchi ?

- Come aggiornare il software del Pihole (update 06/03/2025)

- Statistiche personali dopo l’uso di pi-hole

Abilitiamo il DNSSEC

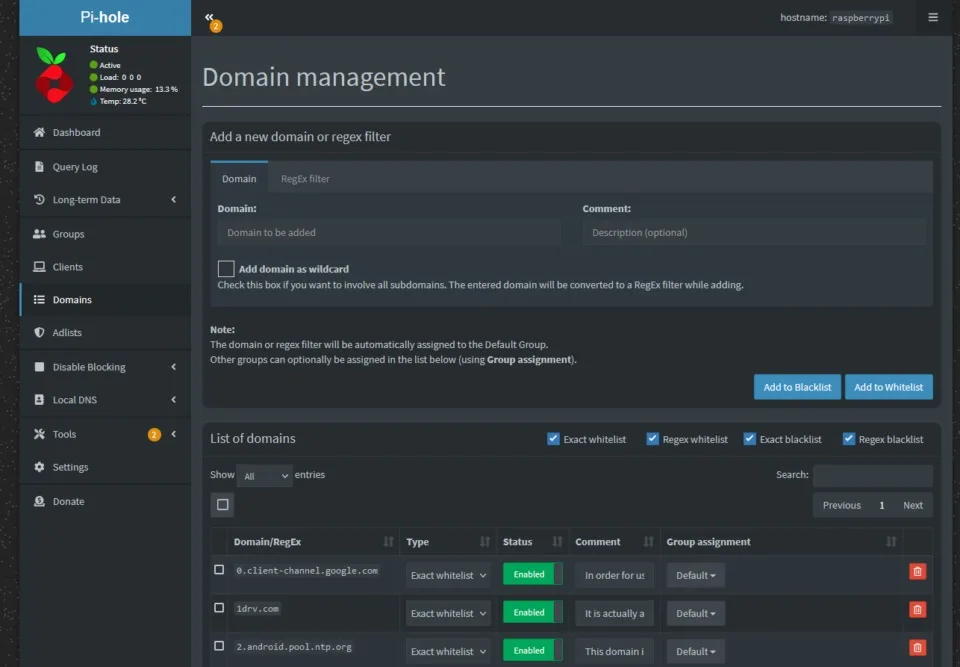

Apriamo il browser che usiamo di solito (Firefox, Chrome, Safari, etc) e inseriamo l’indirizzo ip che ci è stato fornito durante l’installazione sul raspberry, pc o macchina dove avete installato il pihole (solo a titolo di esempio http://192.168.1.10/login), ed effettuiamo il login inserendo la password. Ora la prima cosa da fare è cambiare le impostazioni DNS, obbligando Pi-hole ad interrogare il servizio dns pubblico scelto precedentemente tramite il servizio DNSSEC (spiegazione su Wikipedia https://it.wikipedia.org/wiki/DNSSEC ). Per farlo clicchiamo dal menu a sinistra sulla voce Setting, e poi DNS come in figura sottostante:

Clicchiamo anche sul tasto basic in alto a destra per entrare nel nella modalità expert (esperta) :

Ora abilitiamo tutte le voci come nell’immagine precedente, per chiarezza le scrivo qui sotto:

- Allow only local requests

- Expand hostnames

- Never forward non-FQDN A and AAAA queries

- Never forward reverse lookups for private IP ranges

- Use DNSSEC

Riceverete una notifica come quella in basso, che vi segnala il salvataggio delle impostazioni, tale notifica scomparirà automaticamente dopo pochi secondi.

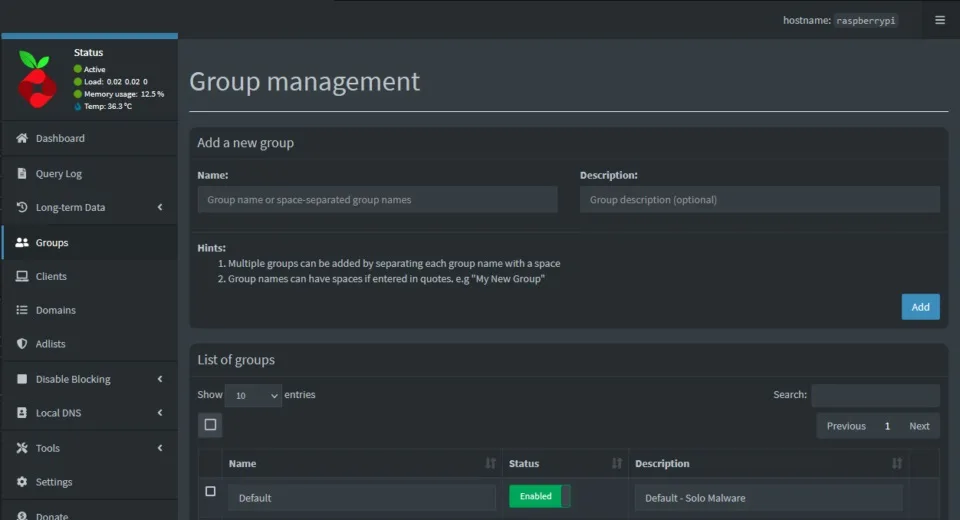

Creazione dei Gruppi

Il menu del Pihole Groups, ci permetterà di creare i gruppi, questi possono essere associati a specifiche blacklist e anche a specifici dispositivi (Pc, Smartphone, Tablet/Ipad, Smart Tv, etc.) che sono connessi in Lan o in Wi-Fi. Questo passaggio è fondamentale perché ci permette di creare una rete con filtri personalizzati, permettendo di abilitare determinati filtri su un determinato dispositivo (ad esempio è possibile abilitare il filtro famiglia solo ai nostri bambini che usano il tablet) o addirittura permettere a un dispositivo di non aver associato nessun filtro/blocco.

La creazione dei gruppi e la personalizzazione della relativa associazione dei filtri è veramente utile, per indagare in caso di problemi di navigazione causata da blacklist inserite impropriamente (non prese da questo sito web) o da un aggiornamento (delle blacklist), che possono bloccare un servizio o un sito web da noi utilizzato.

Il funzionamento di base del pihole associa:

- a ogni lista di filtri il gruppo di Default

- a ogni dispositivo (Pc, Smartphone, Smart tv, etc), il gruppo Default

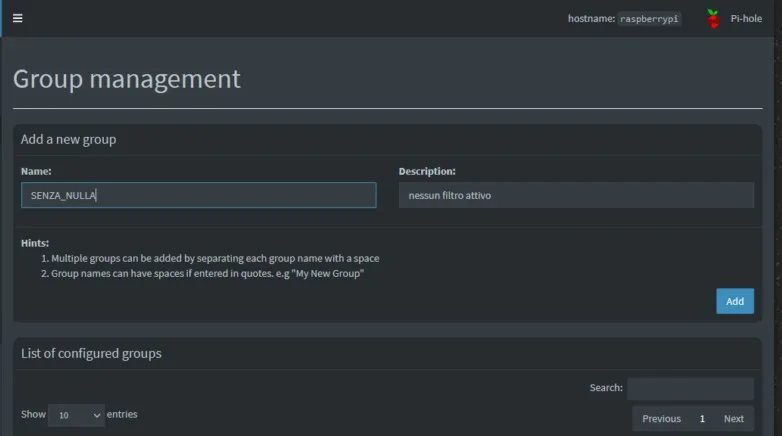

Apriamo il browser che usiamo di solito (Firefox, Chrome, Safari, etc) e inseriamo l’indirizzo ip che ci è stato fornito durante l’installazione del pihole (sul raspberry o pc o macchina virtuale, etc), ed effettuiamo il login. La prima cosa da fare sarà creare dei gruppi con un nome e una relativa descrizione, per farlo rechiamoci quindi su Groups , come nell’immagine sottostante:

Per creare un gruppo inseriamo un nome nel campo name e una descrizione nel campo Description e poi premiamo il tasto Add, come nell’immagine sottostante:

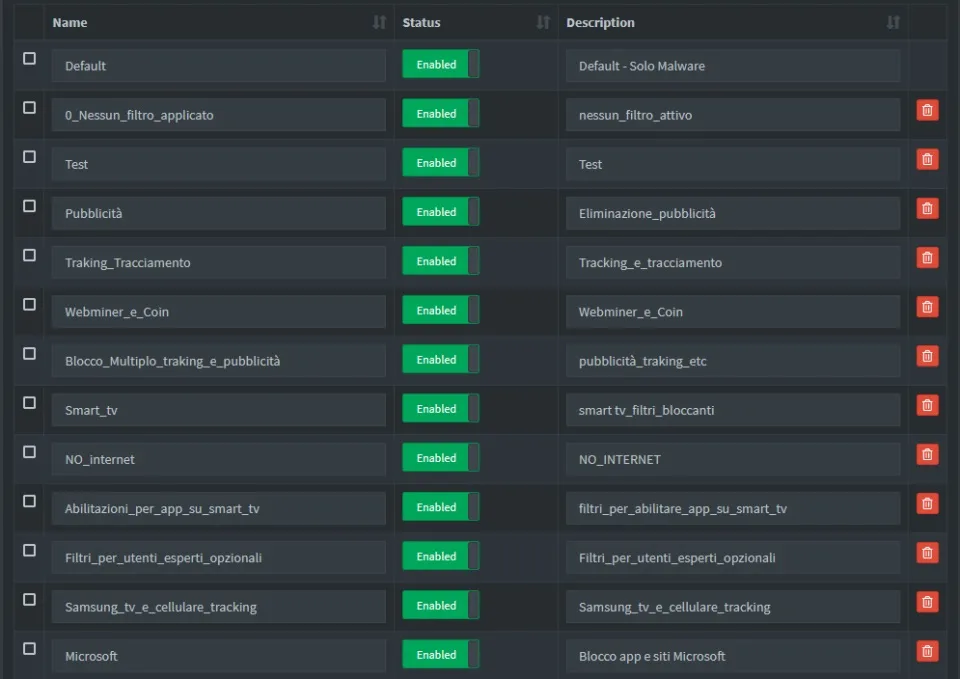

Io vi propongo di creare questi gruppi (nel campo description potete inserire lo stesso valore oppure lasciare vuoto):

- 0_Nessun_filtro_applicato

- Test

- Pubblicità

- Tracking_Tracciamento

- Microsoft

- Microsoft_blocco_totale

- Blocco_multiplo_tracking_e_pubblicità

- Smart_tv

- Samsung_tv_e_cellulare_traking

- Webminer_e_Coin

- Filtri_per_utenti_esperti_opzionali

- Parental_Control

- Ho poi aggiunto una nota nella descrizione del gruppo Default, aggiungendo il testo: “- Solo Malware”, come nell’immagine sottostante:

Si segnala inoltre che:

- Ogni gruppo creato può essere disabilitato e riabilitato in ogni momento.

- Ogni gruppo creato può essere eliminato (Nota: le liste associate non verranno cancellate).

- La rinomina dei gruppi e la loro descrizione , può essere effettuata senza creare problemi e in qualsiasi momento.

Subscribed lists group management

Come si può dedurre dal nome “Subscribed lists group management”, rappresenta un gruppo di liste (di siti web/domini/ip) che permettono il blocco di banner pubblicitari o software/script che possono danneggiare il tuo browser o il tuo dispositivo come: Pc, Smartphone etc. (tali script e software vengono rappresentati da: malware, spyware, ranswomware, cryptoware, cryptominer, ecc.).

Apriamo il browser che usiamo di solito (Firefox, Chrome, Safari, etc) e inseriamo l’indirizzo ip che ci è stato fornito durante l’installazione sul raspberry (pc o macchina dove avete installato il pihole), ed effettuiamo il login; Ora, cliccare su List come nello screenshot sottostante:

Per inserire una lista, bisognerà aggiungere il link (della lista) nel campo Address e aggiungere un Commento nel campo Comment (il commento non è obbligatorio, potete anche lasciare il campo vuoto).

Ad esempio inseriremo nel campo Address: https://raw.githubusercontent.com/hoshsadiq/adblock-nocoin-list/master/hosts.txt e nel campo Comment adblock-nocoin e poi confermiamo con il tasto Add come nello screenshot sottostante:

Premuto Add allowlist avremo la notifica di avvenuto inserimento.

Questo è l’elenco delle blacklist da me utilizzate, suddivise per argomento/blocco e che vi propongo di impiegare.

Prima di proporvi un nuovo elenco, vi informo che ho attentamente verificato la provenienza e testato la navigazione. Se si riscontrano problemi, vi prego di seguire la guida “completamente” e di lasciare un commento (alla fine della pagina). Farò del mio meglio per rispondere e assistervi in tempi brevi.

Vorrei inoltre, esprimere la mia gratitudine a tutti gli autori che mantengono attive queste blacklist e ci aiutano a proteggerci dalle minacce presenti sulla rete. Continuerò a monitorare e se necessario, a rivedere queste liste per garantirne l’efficacia.

FAQ (in continua evoluzione)

Come mai è presente un elenco cosi’ grande, con un blocco che raggiunge milioni di server/domini bloccati?

La mia prima priorità è cercare di dare sicurezza e privacy all’utente che naviga su internet; per questo motivo sono presenti molti elenchi che bloccano siti malevoli, per evitare che qualsiasi dispositivo (pc/smartphone/tablet etc.) si infetti. Gli hacker di tutto il mondo hanno aumentato in modo esponenziale gli attacchi e non solo ad aziende o infrastrutture statali, ma anche a singole persone per guadagnare denaro per i loro scopi (sia personali, sia di appartenenza a uno stato, sia per il loro ideale di qualsiasi natura esso sia) è importante anche segnalare che questo è dovuto a due eventi in particolare l’emergenza del covid-19 e la guerra in Ucraina.

Si segnala inoltre che sono presenti le liste per il parental control (filtro famiglia), per bloccare siti porno, giochi d’azzardo, social, etc. tutti questi blocchi comportano all’incirca 9 Milioni si domini/siti web che verranno bloccati.

Usufruendo del pihole e di queste liste, posso evitare di installare e usare un software antivirus e il firewall?

Sicuramente avrete una maggior sicurezza sulla vostra rete casalinga, ma la risposta è: NO!. E’ necessario continuare ad utilizzare sia un software antivirus sia il firewall (software o hardware che sia).

1) Liste da aggiungere per il bloccare siti web/server malevoli

Queste liste comprendono i siti web che effettuano phising, scam (come ad esempio siti web contraffatti/di truffa), oppure che contengono: malware, ransomware, virus o ancora IP di malintenzionati/hacker, e per finire siti di Referrer spam.

Nota: queste liste non bloccano la pubblicità e/o tracker, non causano “blocchi anomali” durante la navigazione o il durante gioco online e sono utili per tutti i dispositivi come : Pc, Console (Nintendo Switch, Playstation, Xbox), Smartphone, Smart Tv, etc. Consiglio di tenerle sempre attive per qualsiasi dispositivo e quindi lasciarle impostaste nel gruppo di default.

- https://blocklistproject.github.io/Lists/ransomware.txt

- https://phishing.army/download/phishing_army_blocklist_extended.txt

- https://raw.githubusercontent.com/DandelionSprout/adfilt/master/Alternate%20versions%20Anti-Malware%20List/AntiMalwareDomains.txt

- https://s3.amazonaws.com/lists.disconnect.me/simple_malvertising.txt

- https://v.firebog.net/hosts/Prigent-Crypto.txt

- https://raw.githubusercontent.com/migueldemoura/ublock-umatrix-rulesets/master/Hosts/malware

- https://blocklistproject.github.io/Lists/scam.txt

- https://www.blocklist.de/downloads/export-ips_all.txt

- Nota: blocco degli ip che hanno o stanno attaccando i server, utile per difendersi anche per il traffico in entrata o se stiamo usando programmi p2p tipo: torrent, emule, ecc.

- https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-malware.txt

- https://osint.digitalside.it/Threat-Intel/lists/latestdomains.txt

- https://raw.githubusercontent.com/PolishFiltersTeam/KADhosts/master/KADhosts.txt

- https://raw.githubusercontent.com/Spam404/lists/master/main-blacklist.txt

- https://raw.githubusercontent.com/r-a-y/mobile-hosts/master/AdguardMobileSpyware.txt

- https://raw.githubusercontent.com/mitchellkrogza/The-Big-List-of-Hacked-Malware-Web-Sites/master/hacked-domains.list

- https://urlhaus.abuse.ch/downloads/hostfile/

- https://raw.githubusercontent.com/FadeMind/hosts.extras/master/add.Risk/hosts

- https://bitbucket.org/ethanr/dns-blacklists/raw/8575c9f96e5b4a1308f2f12394abd86d0927a4a0/bad_lists/Mandiant_APT1_Report_Appendix_D.txt

- https://raw.githubusercontent.com/MajkiIT/polish-ads-filter/master/polish-pihole-filters/kad_host.txt

- https://blocklistproject.github.io/Lists/phishing.txt

- https://blocklistproject.github.io/Lists/fraud.txt

- https://raw.githubusercontent.com/kboghdady/youTube_ads_4_pi-hole/master/crowed_list.txt

- https://raw.githubusercontent.com/FadeMind/hosts.extras/master/add.Spam/hosts

- https://gitlab.com/gerowen/old-malware-domains-ad-list/-/raw/master/malwaredomainslist.txt

- https://raw.githubusercontent.com/firehol/blocklist-ipsets/master/firehol_level2.netset

- https://raw.githubusercontent.com/scafroglia93/blocklists/master/blocklists-malware-traffic.txt

- https://raw.githubusercontent.com/infinitytec/blocklists/master/scams-and-phishing.txt

- https://raw.githubusercontent.com/durablenapkin/scamblocklist/master/hosts.txt

- https://raw.githubusercontent.com/XionKzn/PiHole-Lists/master/PiHole/Archive/Cerber_Ransomware.txt

- https://raw.githubusercontent.com/XionKzn/PiHole-Lists/master/PiHole/PiHole_HOSTS_Spyware_HOSTS.txt

- https://raw.githubusercontent.com/DRSDavidSoft/additional-hosts/master/domains/blacklist/fake-domains.txt

- http://blacklists.ntop.org/blacklist-hostnames.txt

- https://raw.githubusercontent.com/Ultimate-Hosts-Blacklist/MalwareDomainList.com/master/domains.list

- https://raw.githubusercontent.com/stamparm/blackbook/master/blackbook.txt

- https://raw.githubusercontent.com/stamparm/aux/master/maltrail-malware-domains.txt

- http://blacklists.ntop.org/blacklist-ip.txt

- https://bl.isx.fr/raw

- https://raw.githubusercontent.com/blocklistproject/Lists/master/malware.txt

- https://www.botvrij.eu/data/ioclist.hostname.raw

- https://cinsscore.com/list/ci-badguys.txt – Dopo vari giorni di test risulta funzionante e quindi viene ripristinata

- https://danger.rulez.sk/projects/bruteforceblocker/blist.php

- https://raw.githubusercontent.com/gnxsecurity/gnx-threat-intelligence/master/latest-blacklist.raw

- https://blocklist.greensnow.co/greensnow.txt

- https://raw.githubusercontent.com/matomo-org/referrer-spam-blacklist/master/spammers.txt

- https://malware-filter.gitlab.io/malware-filter/urlhaus-filter-domains.txt (in caso di problemi usare il link mirror https://curbengh.github.io/urlhaus-filter/urlhaus-filter-domains.txt)

- https://malware-filter.gitlab.io/malware-filter/phishing-filter-domains.txt (in caso di problemi usare il link mirror https://curbengh.github.io/phishing-filter/phishing-filter-domains.txt)

- https://raw.githubusercontent.com/olbat/ut1-blacklists/master/blacklists/malware/domains

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/malware

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/crypto

- https://raw.githubusercontent.com/iam-py-test/my_filters_001/main/Alternative%20list%20formats/antimalware_domains.txt

- https://raw.githubusercontent.com/scafroglia93/blocklists/master/blocklists-main.txt

- https://hole.cert.pl/domains/domains.txt

- https://raw.githubusercontent.com/TheAntiSocialEngineer/AntiSocial-BlockList-UK-Community/main/UK-Community.txt

- https://raw.githubusercontent.com/Te-k/stalkerware-indicators/master/generated/hosts

- https://v.firebog.net/hosts/Prigent-Malware.txt

- https://raw.githubusercontent.com/hagezi/dns-blocklists/main/adblock/fake.txt

- https://raw.githubusercontent.com/hagezi/dns-blocklists/main/adblock/tif.txt

- https://raw.githubusercontent.com/AssoEchap/stalkerware-indicators/master/generated/hosts

- https://raw.githubusercontent.com/elliotwutingfeng/Inversion-DNSBL-Blocklists/main/Google_hostnames.txt

- https://raw.githubusercontent.com/no-cmyk/Search-Engine-Spam-Domains-Blocklist/master/blocklist.txt

- http://www.taz.net.au/Mail/SpamDomains

- https://raw.githubusercontent.com/Th3M3/blocklists/master/malware.list

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/spam.mails

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/notserious

- Nota: Questa lista blocca negozi falsi e altri tipi di fregature.

- https://gitlab.com/intr0/iVOID.GitLab.io/raw/master/iVOID.hosts

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/Phishing-Angriffe

- https://raw.githubusercontent.com/AdroitAdorKhan/antipopads-re/master/formats/domains.txt

- Nota: Questa lista blocca i pop-up malevoli che si aprono automaticamente (spesso sono creati in java script e riescono ad eludere anche il blocco presente sul browser).

- https://raw.githubusercontent.com/durablenapkin/scamblocklist/master/hosts.txt

- https://raw.githubusercontent.com/soteria-nou/domain-list/master/fake.txt

- https://raw.githubusercontent.com/mitchellkrogza/phishing/main/add-domain

- https://malware-filter.gitlab.io/malware-filter/vn-badsite-filter-domains.txt

- https://raw.githubusercontent.com/desbma/referer-spam-domains-blacklist/master/spammers.txt

- https://raw.githubusercontent.com/scafroglia93/blocklists/master/blocklists-eset.txt

- https://raw.githubusercontent.com/scafroglia93/blocklists/master/blocklists-microsoft.txt

- https://raw.githubusercontent.com/DevSpen/scam-links/master/src/links.txt

- https://raw.githubusercontent.com/stonecrusher/filterlists-pihole/master/watchlist-internet-ph.txt

- https://raw.githubusercontent.com/bongochong/CombinedPrivacyBlockLists/master/NoFormatting/cpbl-ctld.txt

- https://zonefiles.io/f/compromised/domains/live/

- https://github.com/jarelllama/Scam-Blocklist/blob/main/lists/wildcard_domains/scams.txt

- https://raw.githubusercontent.com/mitchellkrogza/Phishing.Database/master/phishing-domains-ACTIVE.txt

- https://azorult-tracker.net/api/list/domain?format=plain

- https://hosts.tweedge.net/malicious.txt (viene reinserito in quanto alcuni domini contenenti malware non risultano presenti sui vari aggregatori)

- http://phishing.mailscanner.info/phishing.bad.sites.conf (Torna on-line e funzionante in caso di malfunzionamento verrà eliminato nuovamente)

- https://curbengh.github.io/malware-filter/urlhaus-filter-online.txt

- https://gitlab.com/curben/urlhaus-filter/-/raw/master/urlhaus-filter-domains.txt

- https://iplists.firehol.org/files/firehol_level1.netset

- https://malware-filter.gitlab.io/malware-filter/phishing-filter-hosts.txt

- https://myip.ms/files/blacklist/general/latest_blacklist.txt

- https://raw.githubusercontent.com/deathbybandaid/piholeparser/master/Subscribable-Lists/ParsedBlacklists/ImmortalMalwareDomains.txt

- https://raw.githubusercontent.com/hagezi/dns-blocklists/main/domains/tif.txt

- https://raw.githubusercontent.com/iam-py-test/my_filters_001/main/Alternative%20list%20formats/antimalware_hosts.txt

2) Liste per il blocco delle pubblicità

Queste liste effettuano il solo blocco delle pubblicità presenti sui siti web, nei programmi installati su pc e funzionano anche per le app installate su Smartphone.

Nota: consiglio di associare le liste dell’elenco che segue al gruppo con il nome Pubblicità.

- https://raw.githubusercontent.com/anudeepND/blacklist/master/adservers.txt

- https://s3.amazonaws.com/lists.disconnect.me/simple_ad.txt

- https://raw.githubusercontent.com/FadeMind/hosts.extras/master/UncheckyAds/hosts

- https://v.firebog.net/hosts/Admiral.txt

- https://pgl.yoyo.org/adservers/serverlist.php?hostformat=hosts&showintro=0&mimetype=plaintext

- https://raw.githubusercontent.com/bigdargon/hostsVN/master/hosts

- https://raw.githubusercontent.com/r-a-y/mobile-hosts/master/AdguardMobileAds.txt

- https://raw.githubusercontent.com/d43m0nhLInt3r/socialblocklists/master/MobileAppAds/appadsblocklist.txt

- https://winhelp2002.mvps.org/hosts.txt

- https://v.firebog.net/hosts/static/w3kbl.txt

- https://raw.githubusercontent.com/kboghdady/youTube_ads_4_pi-hole/master/youtubelist.txt

- https://raw.githubusercontent.com/CitizenXVIL/Hosts/master/Youtube%20hosts.txt

- https://blocklistproject.github.io/Lists/youtube.txt

- https://blocklistproject.github.io/Lists/ads.txt

- https://someonewhocares.org/hosts/zero/hosts

- 17/03/2025 ELIMINARE https://www.sunshine.it/blacklist.txt

- https://adaway.org/hosts.txt

- https://v.firebog.net/hosts/AdguardDNS.txt

- https://raw.githubusercontent.com/soteria-nou/domain-list/master/ads.txt

- https://www.technoy.de/lists/blocklist.txt

- https://cdn.jsdelivr.net/gh/badmojr/1Hosts@latest/Lite/domains.txt

- https://hosts.ubuntu101.co.za/domains.list (Nota: da aggiungere se non usate il filtro famiglia)

3) Liste da aggiungere per il blocco di Tracking/Telemetria

Queste liste evitano il tracciamento utente, la profilazione e la telemetria anche per programmi e app installate su Cellulare/Smartphone.

Nota: consiglio di associare le liste dell’elenco che segue al gruppo con il nome Tracking_Telemetria.

- https://raw.githubusercontent.com/FadeMind/hosts.extras/master/add.2o7Net/hosts

- https://v.firebog.net/hosts/Easyprivacy.txt

- https://v.firebog.net/hosts/Prigent-Ads.txt

- https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-blocklist.txt

- https://hostfiles.frogeye.fr/firstparty-trackers-hosts.txt

- https://raw.githubusercontent.com/hagezi/dns-blocklists/main/adblock/light.txt

- https://www.github.developerdan.com/hosts/lists/amp-hosts-extended.txt

- https://blocklistproject.github.io/Lists/tracking.txt

- https://www.github.developerdan.com/hosts/lists/tracking-aggressive-extended.txt

- !Attenzione!: Questa è una lista aggressiva e serve a bloccare il tracciamento e targeting geografico, potrebbe bloccare qualche funzionalità di qualche sito web o servizio, si prega quindi di non usarla, se non si è disposti a esaminare i domini bloccati nella scheda query log e inserirli nella propria whitelist.

4) Liste per tracking/telemetria server Microsoft (Windows/Office/etc.)

Ho deciso di creare questa “nuova” sezione, dedicata al mondo “Microsoft” in modo che sia ben visibile ai lettori e possano scegliere liberamente se avvalersene o meno. Si segnala che esistono valide alternative a Microsoft, per esempio invece di usare il pacchetto Microsoft Office a pagamento, è possibile usufruire di prodotti completamente free ed open source, come ad esempio: LibreOffice, OpenOffice, etc.

Si segnala che tutte queste liste sono valide sia per Pc (Windows, Linux, Mac) che per cellulare/smartphone (Android e Apple Iphone) e possono effettuare il blocco di:

- Login sul web che sfruttano i servizi Microsoft (email, azure, Microsoft office sul web, etc.).

- Applicazioni del sistema operativo Windows.

- Pacchetto Microsoft Office qualsiasi versione (su PC, Mac, Cellulare Android e Apple Iphone).

- Servizi e Aggiornamenti dei prodotti di Microsoft (sia del sistema operativo che del pacchetto Office quindi su PC, Android, Apple Iphone e Mac).

PARTE 1 – Liste per blocco tracking e telemetria Microsoft:

Nota: consiglio di associare le liste dell’elenco che segue al gruppo con il nome: Microsoft.

- https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt

- https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy_v6.txt (versione ipv6)

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/Win10Telemetry

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/MS-Office-Telemetry

- https://raw.githubusercontent.com/hagezi/dns-blocklists/main/adblock/native.winoffice.txt

- 09/01/2025 AGGIUNGERE https://raw.githubusercontent.com/Loyalsoldier/v2ray-rules-dat/release/win-spy.txt

PARTE 2 – Liste per blocco server/siti web di Microsoft e relativi update (aggiornamenti) del sistema operativo Windows, Microsoft Office etc., sono consigliati alla sola utenza esperta:

Nota: consiglio di associare le liste dell’elenco che segue al gruppo con il nome: Microsoft_blocco_totale

Se volete usufruire dei servizi Microsoft più in basso sono presenti vari (non tutti) server/domini da inserire nella whitelist, quindi se siete alle prime armi con il pihole vi sconsiglio di inserire tali liste, bisogna aver appreso un pò d’informazioni ed esperienza, per esaminare il traffico, guardando la scheda Query Log sul pihole e inserire in whitelist i domini e i servizi dove riscontrare anomalie.

– !Attenzione! – Da inserire se si vogliono bloccare gli update di Microsoft (windows/office):

- https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/update.txt

- https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/update_v6.txt (Versione ipv6)

- https://raw.githubusercontent.com/Loyalsoldier/v2ray-rules-dat/release/win-update.txt

– !Attenzione! – Questi filtri bloccano completamente i seguenti servizi e le applicazioni di Microsoft come ad esempio Skype, Bing, Live, Outlook, NCSI, Microsoft Office…, sia su pc, che su cellulare, compreso il sito web outlook.live.com (per leggere le email, esempio indirizzi: xxx@hotmail.it/.com xxx@outlook.it/.com):

- https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/extra.txt

- https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/refs/heads/master/data/hosts/extra_v6.txt (Versione ipv6)

!Attenzione! – Questa lista effettua il blocco (anche non Microsoft) di: Bing, Outlook, Office, Edge, Skype, Xbox, Microsoft.com, Windows Update, Defender Update, Azure, OneDrive, Spotify, TikTok, Clipchamp, Disney+ , Facebook, Linkedin e infine blocca i server della Telemetria sia del pacchetto Microsoft Office sia che del sistema operativo Windows 10 e Windows 11:

- https://raw.githubusercontent.com/schrebra/Windows.10.DNS.Block.List/main/hosts.txt

5) Liste che effettuano un blocco multiplo (pubblicità, tracking, malware, telemetria, evitano anti-adblock su alcuni siti web, etc)

Queste liste effettuano un lavoro a più fattori, quindi un blocco multiplo bloccando: pubblicità, tracking, malware, telemetria, evitano anti-adblock su alcuni siti web, etc.

Nota: consiglio di associare le liste dell’elenco che segue al gruppo con il nome Blocco_multiplo_tracking_e_pubblicità

- https://raw.githubusercontent.com/MajkiIT/polish-ads-filter/master/polish-pihole-filters/hostfile.txt

- https://raw.githubusercontent.com/neodevpro/neodevhost/master/host

- https://big.oisd.nl/

- https://raw.githubusercontent.com/StevenBlack/hosts/master/hosts

- https://www.github.developerdan.com/hosts/lists/ads-and-tracking-extended.txt

- https://v.firebog.net/hosts/Easylist.txt

- https://ceadd.ca/blockyoux.txt

- https://hblock.molinero.dev/hosts

- https://raw.githubusercontent.com/jerryn70/GoodbyeAds/master/Hosts/GoodbyeAds.txt

- https://raw.githubusercontent.com/RooneyMcNibNug/pihole-stuff/master/SNAFU.txt

- https://sebsauvage.net/hosts/hosts

- https://raw.githubusercontent.com/notracking/hosts-blocklists/master/hostnames.txt

- https://raw.githubusercontent.com/lassekongo83/Frellwits-filter-lists/master/Frellwits-Swedish-Hosts-File.txt

- https://raw.githubusercontent.com/bongochong/CombinedPrivacyBlockLists/master/newhosts-final.hosts

- https://raw.githubusercontent.com/infinitytec/blocklists/master/ads-and-trackers.txt

- https://www.technoy.de/lists/Suspicious.txt

- https://www.technoy.de/lists/fake-streaming.txt

6) Liste da usare/aggiungere se si possiede: una Smart Tv, oppure una Firestick, oppure un box Android per la TV

Tali liste effettuano un blocco sulla pubblicità e bloccano il tracciamento, telemetria e profilazione effettuata dai produttori delle smart tv

Nota: consiglio di associare le liste dell’elenco che segue al gruppo con il nome Smart_Tv.

- https://blocklistproject.github.io/Lists/smart-tv.txt

- https://raw.githubusercontent.com/d43m0nhLInt3r/socialblocklists/master/SmartTV/smarttvblocklist.txt

- https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV.txt

- https://blocklistproject.github.io/Lists/basic.txt

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/samsung (Nota: attenzione può creare blocchi sul acuni siti web)

- https://gist.githubusercontent.com/eterps/9ddb13a118a21a7d9c12c6165e0bbff5/raw/0ba4b04802a4b478d7777fb7abe76c8eac0c5bfc/Samsung%2520Smart-TV%2520Blocklist%2520Adlist%2520(for%2520PiHole)

- https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/AmazonFireTV.txt

7) Liste per bloccare programmi e script mining (che possono attaccare il browser: Firefox, Chrome, Opera, etc)

Tali liste effettuano un blocco sui programmi e script mining (di base sono script in linguaggio java che possono attaccare anche il browser) fanno guadagnare soldi agli hacker a scapito di risorse utilizzare in modo inappropriato sui nostri device (ad esempio: può capitare che il nostro pc abbia un uso anomalo e spropositato di processore e ram, causando un calo di prestazioni anche elevato, oltre che un consumo di elettricità più elevato).

Nota: consiglio di associare le liste dell’elenco che segue al gruppo con il nome: Webminer_e_Coin

- https://raw.githubusercontent.com/Ultimate-Hosts-Blacklist/ZeroDot1_CoinBlockerLists/refs/heads/master/domains.list (in sostituzione di zerodot1.gitlab.io/CoinBlockerLists/hosts_browser)

- https://raw.githubusercontent.com/hoshsadiq/adblock-nocoin-list/master/hosts.txt

- https://raw.githubusercontent.com/anudeepND/blacklist/master/CoinMiner.txt

- https://raw.githubusercontent.com/austinheap/sophos-xg-block-lists/master/nocoin.txt

- https://github.com/stamparm/maltrail/blob/master/trails/static/suspicious/crypto_mining.txt

- https://raw.githubusercontent.com/hoshsadiq/adblock-nocoin-list/refs/heads/master/nocoin.txt

8) Liste Parental Control – Filtro Famiglia

Le liste Parental Control o Filro Famiglia, aiutano i genitori a nascondere le minaccie e i pericoli presenti sul web, proteggendo i bambini che risultano “ormai” sempre connessi alla rete. Facendone uso si evitano i siti web per: adulti(porno), giochi d’azzardo, droga, tutti i social (facebook, tiktok, twitter, instagram, skype, etc.) e anche i download illegali.

Nota: consiglio di associare le liste dell’elenco che segue al gruppo con il nome Parental_Control, Questo permette anche di aggregare il gruppo a uno o più determinati dispositivi (specifico tablet/smartphone/etc).

The Ultimate Hosts Blacklist – Filtro di blocco multiplo (pubblicità, telemetria, social, porno, giochi d’azzardo, etc.):

- https://hosts.ubuntu101.co.za/domains.list (Nota: tale filtro può essere inserito anche nel blocco pubblicità se non usate il filtro famiglia)

Blocco siti per adulti:

- https://raw.githubusercontent.com/mhhakim/pihole-blocklist/master/porn.txt

- https://raw.githubusercontent.com/chadmayfield/pihole-blocklists/master/lists/pi_blocklist_porn_top1m.list

- https://raw.githubusercontent.com/chadmayfield/my-pihole-blocklists/master/lists/pi_blocklist_porn_all.list

- https://blocklistproject.github.io/Lists/porn.txt

- https://blocklistproject.github.io/Lists/abuse.txt

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/pornblock1

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/pornblock2

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/pornblock3

- https://raw.githubusercontent.com/RPiList/specials/master/Blocklisten/pornblock4

- https://v.firebog.net/hosts/Prigent-Adult.txt

- https://www.technoy.de/lists/xporn.txt

- https://nsfw.oisd.nl

Blocco siti che trattano gioco d’azzardo, droga e torrent:

- https://blocklistproject.github.io/Lists/gambling.txt

- https://blocklistproject.github.io/Lists/drugs.txt

- https://blocklistproject.github.io/Lists/torrent.txt

Blocco social (esempio: facebook, tiktok, twitter, instagram, skype, reddit etc.):

- https://blocklistproject.github.io/Lists/tiktok.txt

- https://raw.githubusercontent.com/infinitytec/blocklists/master/tiktok.txt

- https://blocklistproject.github.io/Lists/facebook.txt

- https://raw.githubusercontent.com/anudeepND/blacklist/master/facebook.txt

- https://github.com/d43m0nhLInt3r/socialblocklists/blob/master/Snapchat/snapchatblocklist.txt

- https://github.com/d43m0nhLInt3r/socialblocklists/blob/master/Skype/skypeblocklist.txt

- https://raw.githubusercontent.com/infinitytec/blocklists/master/reddit.txt

9) Liste per utenti esperti

Queste liste effettuano un blocco completo sul tracciamento utente, traffico analitico oltre a pubblicità e malware, e possono causare problemi di navigazione. Per poterle inserire, dovete saper gestire il pihole, esaminare il traffico, guardando la scheda Query Log e inserire in whitelist i domini che volete visitare e che risultano bloccati dai filtri, in modo da poter navigare sui siti web dove riscontrate problemi/anomalie.

Nota: consiglio di associare le liste dell’elenco che segue al gruppo con il nome: Filtri_per_utenti_esperti_opzionali.

- https://raw.githubusercontent.com/parseword/nolovia/master/skel/hosts-nolovia.txt

- !Attenzione!: Questo filtro blocca molte connessioni verso alcuni server che vengono usati per effettuare il login tramite Google/Facebook etc, quindi alcuni siti non funzionano, per risolvere è necessario intervenire sulle whitelist, se non lo sapete fare, non inseritelo.

- https://raw.githubusercontent.com/hagezi/dns-blocklists/main/adblock/multi.txt

- !Attenzione!: blocca tutti i siti e domini che effettuano tracciamento, anche di tipo analitico come ad esempio il dominio di adobe, questo provoca errori sul funzionamento delle applicazioni installate come Adobe Acrobat Reader/Writer, per risolvere è necessario intervenire sulle whitelist.

- UPDATE 09/01/2025 https://raw.githubusercontent.com/Loyalsoldier/v2ray-rules-dat/release/reject-list.txt

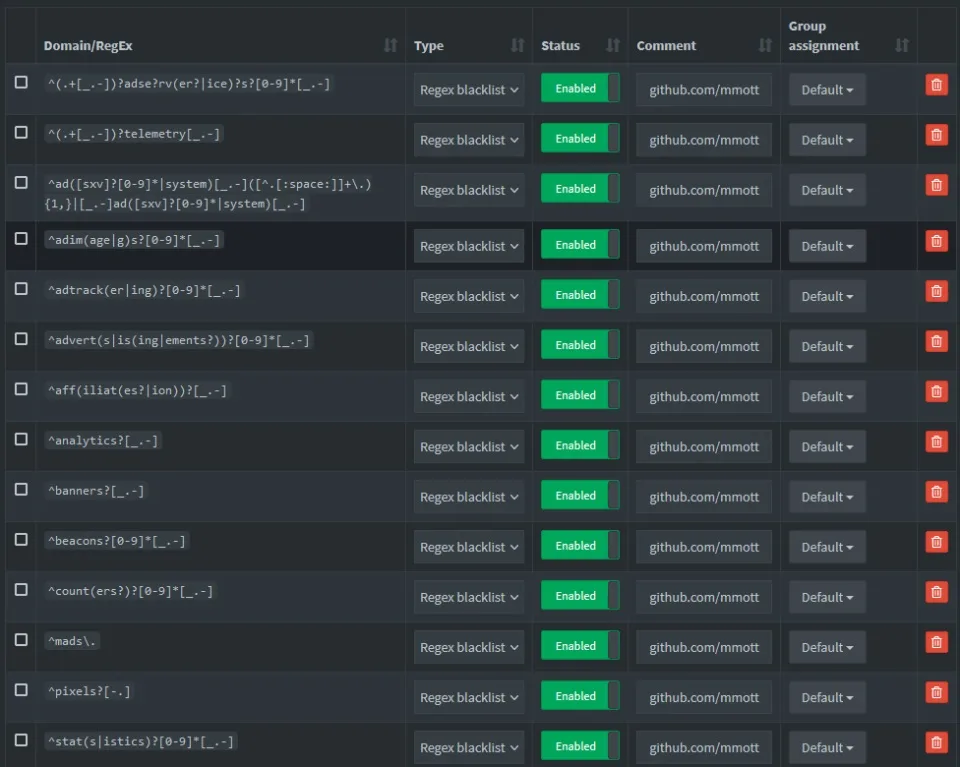

Associare una specifica blacklist a un gruppo

Importante: Potete procedere alla lettura, solo se avete seguito i seguenti sotto-sezioni: Creazione dei gruppi e Group management -> Adlist (come inserire le blacklist

Per spiegarvi come procedere effettuerò un esempio pratico:

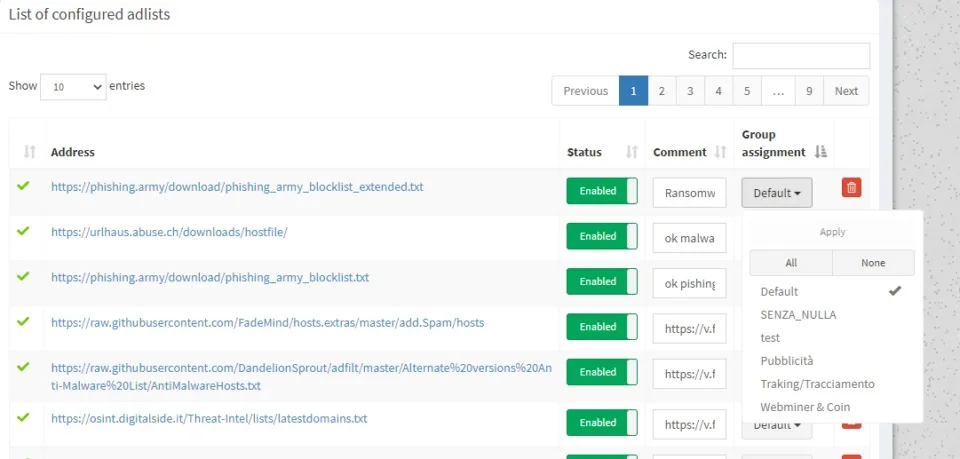

Apriamo il browser che usiamo di solito (Firefox, Chrome, Safari, etc) e inseriamo l’indirizzo ip che ci è stato fornito durante l’installazione sul raspberry (pc o macchina dove avete installato il pihole), ed effettuiamo il login; Dal menu a destra, clicchiamo su List (se non ci siete già), in modo da visualizzare tutte le liste inserite, come nell’immagine d’esempio in basso:

Se non vi risulta già presente nell’elenco,inserire la blacklist (filtro/lista): https://phishing.army/download/phishing_army_blocklist_extended.txt

Di base ogni lista inserita viene associata al gruppo di default, quindi ora per vediamo come associare tale blacklist a un specifico gruppo.

Per cambiare gruppo di associazione, dovremo cliccare sulla relativa riga Group assignment, dove appunto c’è scritto Default, apparirà un menù a cascata con la lista di tutti i gruppi che avrete creato in precedenza, come nell’immagine sottostante:

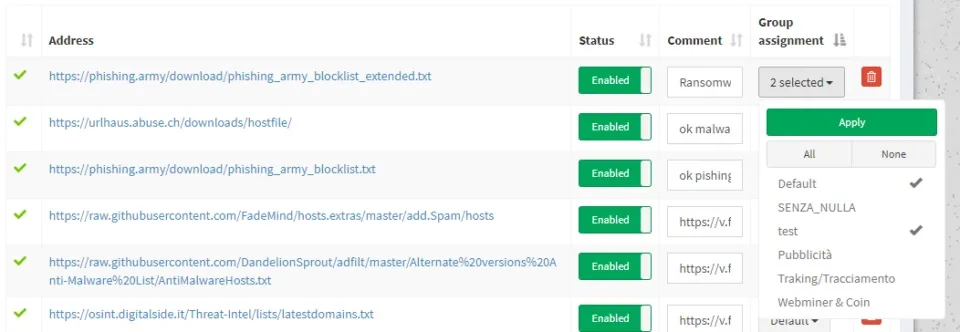

Ora per associare un gruppo diverso, dobbiamo effettuare queste due operazioni:

- La prima operazione sarà di cliccare sul nome del gruppo a cui vogliamo associare la lista https://phishing.army/download/phishing_army_blocklist_extended.txt, che si chiama test. Una volta cliccato sul nome test, vedremo apparire il simbolo del visto accanto, come nell’immagine:

Come potete notare ora la lista è associata a due gruppi : “Default” e “test”, ma il nostro intento è che sia associata al solo gruppo “test” , quindi procediamo in questo modo:

- La seconda operazione si svolge sempre nel menu a cascata, cliccare sul nome Default per dissociare la lista al gruppo, in modo che il simbolo del visto scompaia vicino al nome, come nell’immagine:

Ora clicchiamo su tasto Apply, in modo da applicare le modifiche effettuate; in alto a destra ci verrà notificato l’avvenuta modifica.

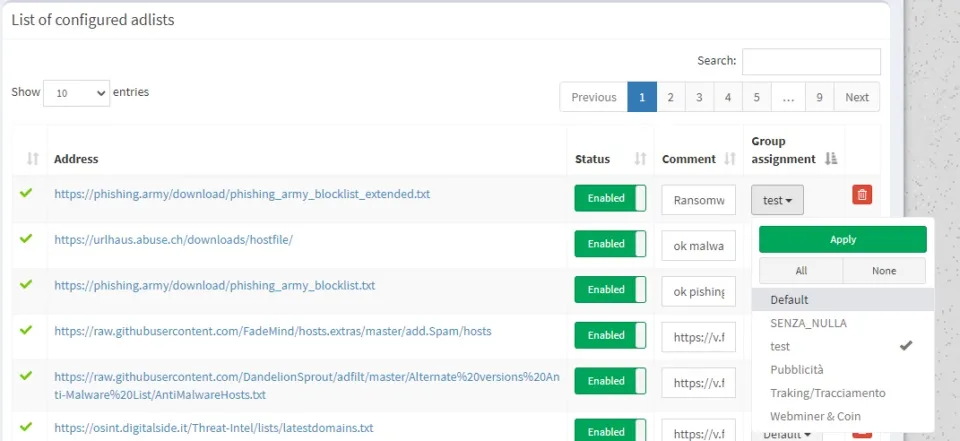

Ora la lista https://phishing.army/download/phishing_army_blocklist_extended.txt ha come gruppo assegnato test, come nell’immagine sottostante:

Con questa spiegazione e procedura, ora sapete come procedere in autonomia e associare le varie liste ai gruppi che avete creato in precedenza.

Si segnala che è possibile (in qualsiasi momento) disabilitare una singola lista/link (filtro) o tutte le liste presenti nel vostro elenco.

Per farlo, cliccare sulla voce Enabled in modo che diventi Disabled, come nello screenshot:

Nota: Mi raccomando ricordatevi di associare la lista https://phishing.army/download/phishing_army_blocklist_extended.txt al gruppo Default e toglierla dal gruppo test. (visto che sapete come fare non è necessario spiegare nuovamente il procedimento giusto?).

E’ possibile anche eliminarla definitivamente, cliccando sull’icona del cestino.

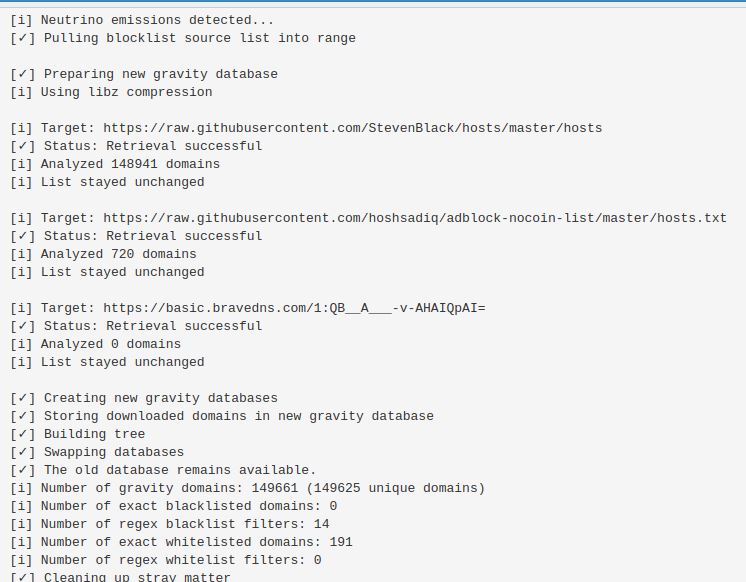

AGGIORNARE IL DATABASE DEL PIHOLE MANUALMENTE (da effettuare dopo la prima configurazione o dopo aver inserito/eliminato una blacklist)

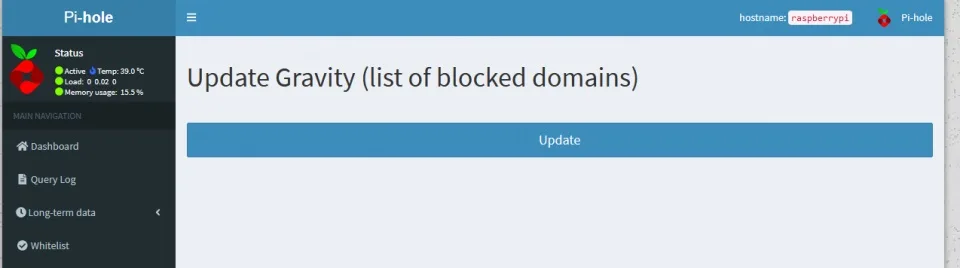

Dopo aver inserito e/o eliminato e/o disabilitato una o più blacklist è necessario aggiornare il database del pihole, per farlo, dal menu a sinistra, clicchiamo su Tools e quindi su Update Gravity (la seconda voce):

Ci troveremo in questa schermata, clicchiamo su Update:

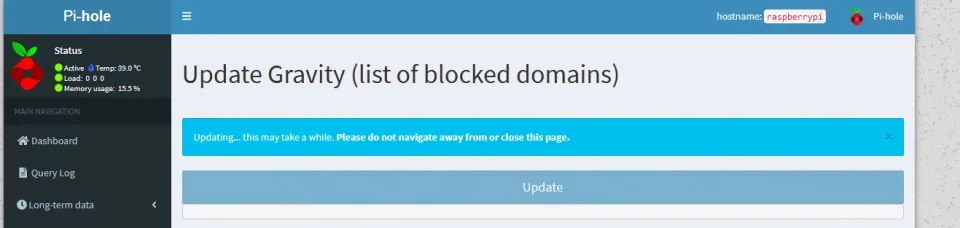

Nota: Aspettiamo che termini l’aggiornamento, mi raccomando di non chiudere la pagina o di cliccare su qualche voce del menu, o cambiare scheda, ma attendere con pazienza (qualche minuto), come ci viene comunicato:

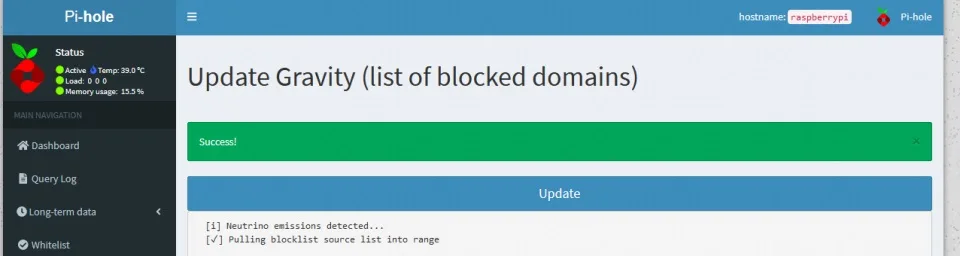

Quando avrà terminato, avremo la conferma a video, con la dicitura: Success! ,come nello screenshot seguente:

Si segnala che oltre a ricevere la conferma è possibile esaminare anche il relativo riepilogo delle attività e dei filtri applicati e scaricati.

IMPOSTIAMO L’AGGIORNAMENTO AUTOMATICO E GIORNALIERO:

Quasi tutte le liste indicate precedentemente, vengono aggiornate ogni giorno dai rispettivi proprietari, Pi-Hole ha un sistema automatico di aggiornamento dei filtri, ma ciò avviene una volta a settimana; Per questo motivo bisogna effettuare una modifica, che fà in modo che il Pi-Hole esegui l’aggiornamento delle liste (filtri) ogni giorno. Con le modifiche che effettueremo, tale attività verrà eseguita in orario notturno alle ore 3.00 circa, tutti i giorni (questo per non creare rallentamenti e/o disservizi sui dispositivi che stiamo usando durante la giornata).

NOTA IMPORTANTE: Questa modifica deve essere effettuata ad ogni aggiornamento della versione software del pihole.

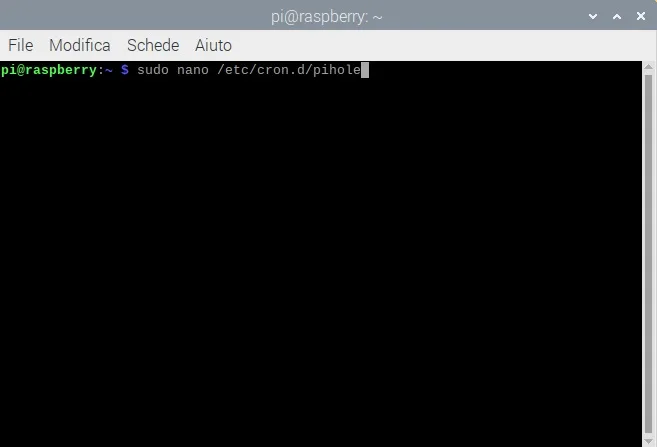

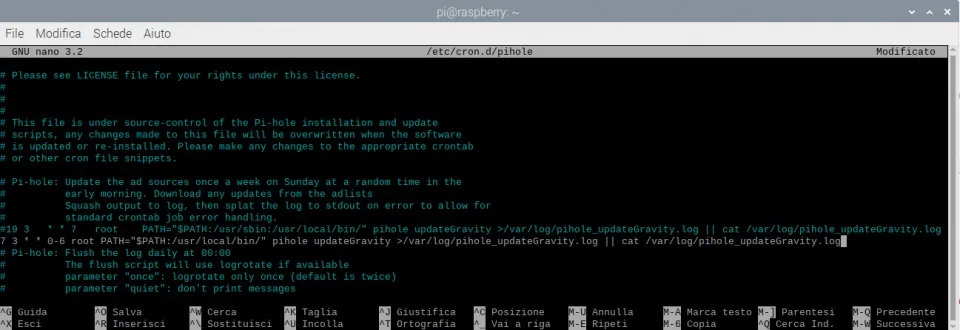

Per farlo, apriamo il terminal cliccando sull’icona in alto a sinistra:

Ricordiamoci di ingrandire la finestra e scriviamo:

sudo nano /etc/cron.d/pihole

come nell’immagine sottostante:

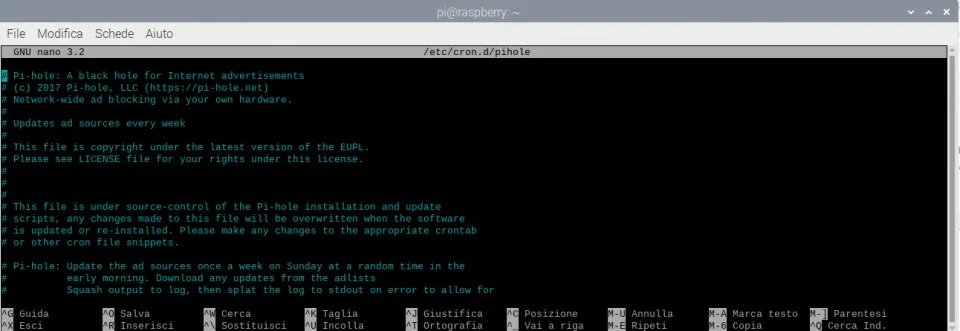

ora premiamo Enter (invio) comparirà la seguente schermata:

Ora muoviamoci con i tasti freccia fino a trovare con scritto:

Pi-hole: Update the ad sources once a week on Sunday at a random time in the

# early morning. Download any updates from the adlists

# Squash output to log, then splat the log to stdout on error to allow$

# standard crontab job error handling.

La riga da modificare è quella successiva con i caratteri bianchi tipo questa:

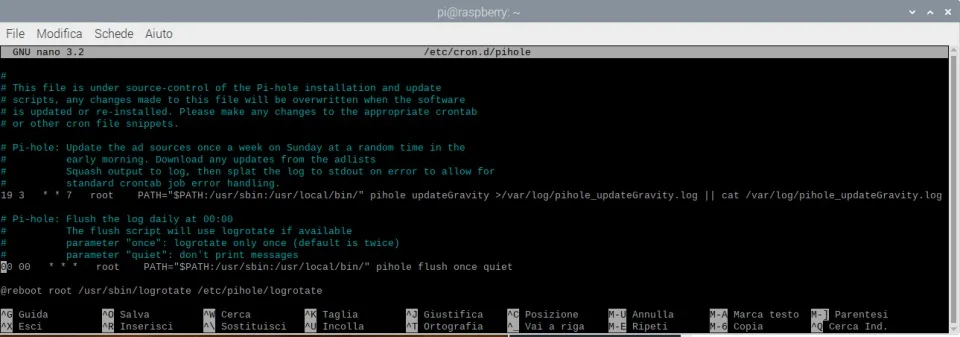

51 3 * * 7 root PATH="$PATH:/usr/sbin:/usr/local/bin/" pihole updateGravity >/var/log/pihole/pihole_updateGravity.log || cat /var/log/pihole/pihole_updateGravity.logCome nell’immagine sottostante:

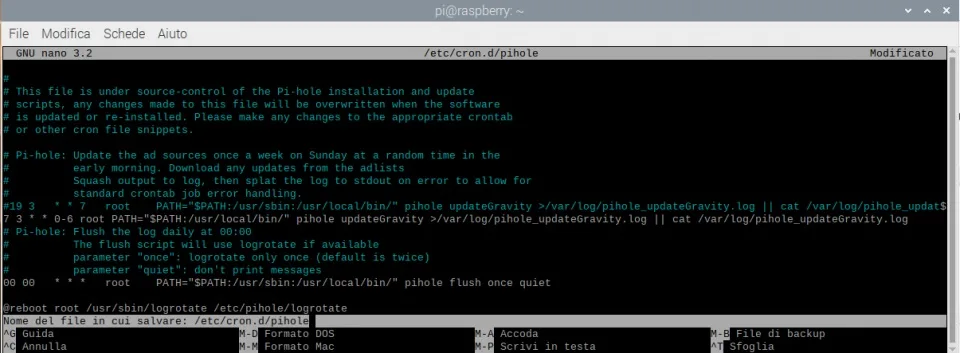

Qui inserire il simbolo del cancelletto # a inizio riga in modo da renderla un commento (inutilizzabile) e di colore verde e scriviamo al seguente riga:

51 3 * * 0-6 root PATH="$PATH:/usr/sbin:/usr/local/bin/" pihole updateGravity >/var/log/pihole/pihole_updateGravity.log || cat /var/log/pihole/pihole_updateGravity.log

Dopo la modifica dovreste avere una situazione simile a questa:

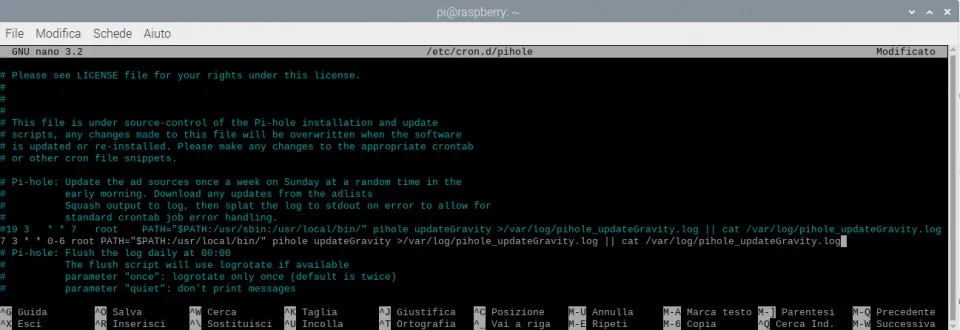

Ora Premiamo sulla tastiera il tasto “Ctrl” e il tasto “X” (in contemporanea, oppure tenendo premuto il tasto crtl e poi il tasto x) in modo che ci venga chiesto se salvare il buffer modificato come da screenshot sottostante:

Clicchiamo il tasto S sulla tastiera per confermare le modifiche effettuate, in modo che ci venga chiesto Nome del file in cui salvare: /etc/cro.d/pihole , come da screenshot sottostante:

Premiamo Enter (invio) e avremo effettuato la modifica.

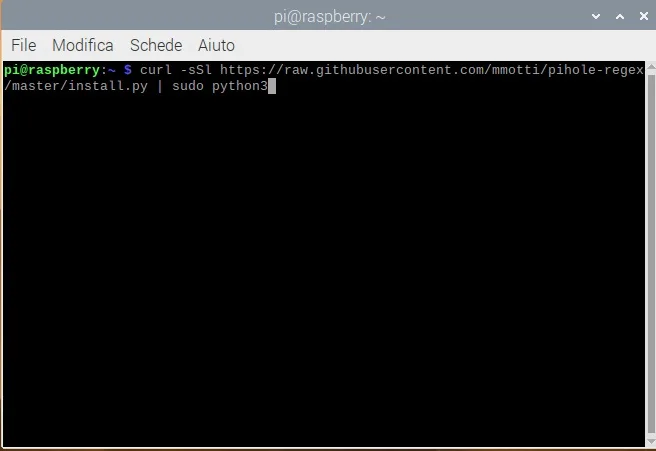

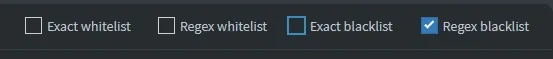

Blacklist regex:

Le regole regex che ho scelto di installare e di farvi usufruire sono quelle dell’autore: “mmoti”, la pagina ufficiale per chi è interessato è questa: https://github.com/mmotti/pihole-regex , come nei casi precedenti, mi permetto di spiegarle con relativi screenshot, per rendere il tutto più semplice da effettuare.

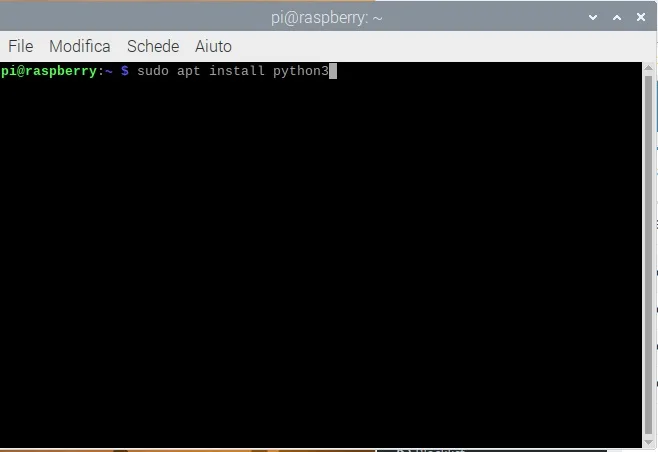

Apriamo il terminal, per chi usa il raspberry colleghiamoci e, clicchiamo sull’icona in alto a sinistra:

Ora scriviamo:

curl -sSl https://raw.githubusercontent.com/mmotti/pihole-regex/master/install.py | sudo python3

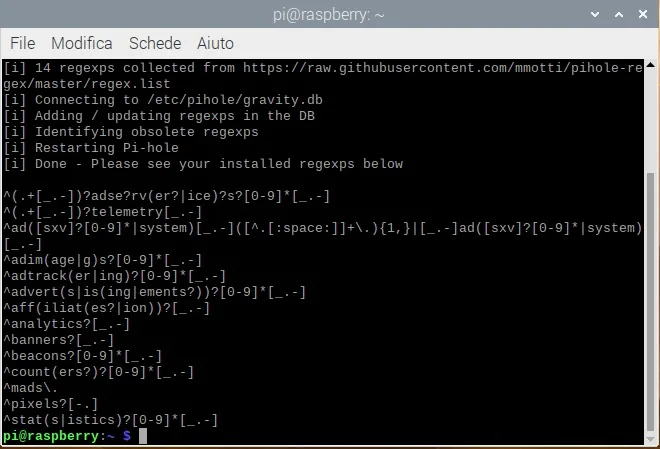

Clicchiamo Enter (invio), se l’installazione è andata a buon fine avrete una situazione come nello screenshot seguente:

Ora verifichiamo che l’installazione sia andata a buon fine, visitando il pannello amministrativo del pihole, cliccando sul menu Domain (si ricorda che per raggiungere il pannello amministrativo dovete inserire l’indirizzo ip che è stato assegnato al vostro Raspberrypi, come nella guida https://www.navigaresenzapubblicita.org/progetto-pi-hole-il-dns-fatto-in-casa-per-proteggerci-da-domini-che-contengono-malware-spyware-ranswomware-cryptoware-cryptominer-e-bloccare-i-domini-siti-web-che-contengono-la-pubblicita)

In questo menu possiamo controllare i domini abilitati/disabilitati e anche le regole regex (installate). Per farlo è necessario disabilitare il visto per le voci Exact whitelist, Regex whitelist e Exact blacklist, come nell’immagine seguente:

In questo modo andremo a visualizzare le sole regole regex blacklist:

Di base queste regole verranno implementare nel gruppo default, quindi tutti i dispositivi connessi al pihole saranno sogetti a queste regole.

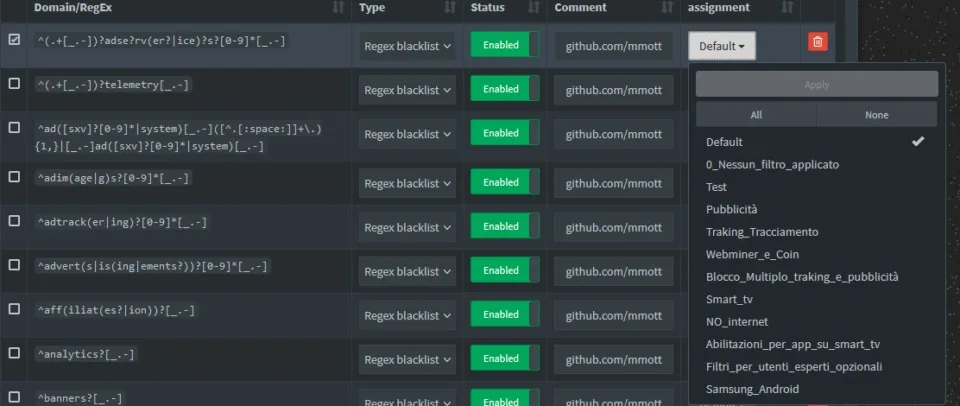

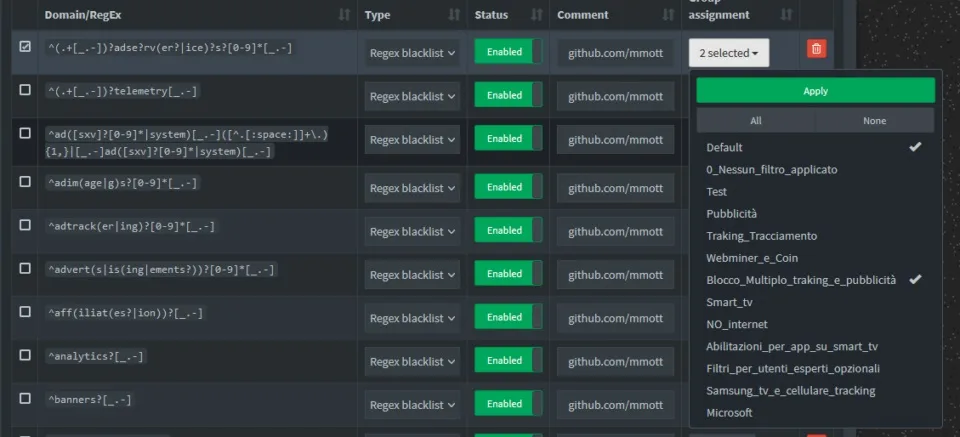

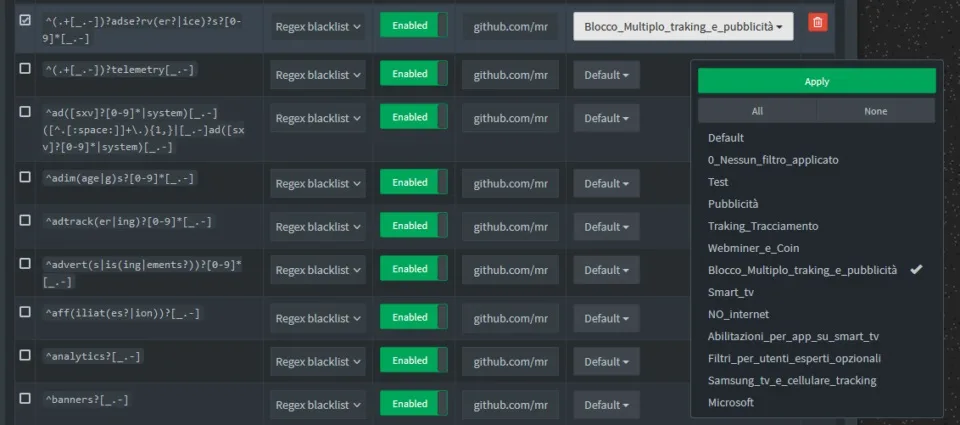

Visto che precedentemente in questa guida abbiamo creato i gruppi, in modo da poter assegnare liberamente a ogni dispositivo i relativi filtri, credo che sia opportuno farlo anche per queste regole. Per farlo basterà cambiare il gruppo a ogni regola inserita (come d’altronde viene fatto per le liste), propongo per comodità in questo caso, di associare tutte le regole al gruppo Blocco_Multiplo_tracking_e_pubblicità; e se non vi ricordate come si fà, vi rinfresco la memoria con un esempio che verrà effettuato solo sulla prima regola (per le successive basterà ripetere il procedimento) e dovremo effettuare queste operazioni:

Individuare la prima regola, cliccare sulla relativa riga assignment, dove appunto c’è scritto Default, apparirà un menù a cascata con la lista di tutti i gruppi che avrete creato in precedenza, come nell’immagine sottostante:

Ora cliccare sul nome del gruppo “Blocco_Multiplo_tracking_e_pubblicità”, una volta cliccato sul nome vedremo apparire il simbolo del visto accanto, come nell’immagine:

Come potete notare ora la regola è associata a due gruppi : “Default” e “Blocco_Multiplo_tracking_e_pubblicità”, ma il nostro intento è che sia associata al solo gruppo “Blocco_Multiplo_tracking_e_pubblicità”, quindi cliccare sul nome Default per dissociare la lista al gruppo, in modo che il simbolo del visto scompaia vicino al nome, come nell’immagine:

Clicchiamo su tasto Apply, in modo da applicare le modifiche effettuate; in alto a destra ci verrà notificato l’avvenuta modifica.

Si segnala inoltre che:

- E’ possibile in qualsiasi momento disabilitare le voci in elenco cliccando sulla voce Enabled in modo che diventi Disable o addirittura cancellarle.

- Nel menu Domain possiamo anche bloccare/disabilitare un sito web o un dominio, (Facciamo un esempio, mettiamo il caso che voglia disabilitare facebook, inserisco in Domain

facebook.comin Comment: disabilitazione facebooke premiamo il tasto Add to Blacklist, così facendo avremo disabilitato facebook a tutti i nostri device, si ricorda che ogni inserimento il gruppo di appartenenza è sempre defualt, sarà compito vostro assegnare un grupo diverso) oppure è possibile inserire una propria regola regex andando sull’apposita scheda RegEx filter.

WHITELIST:

La Whitelist, rappresenta una lista di domini e siti web che devono funzionare “sempre”.

Devono essere eseguite due operazioni principali:

- Installazione Whitelist anudeeND e

- Guida installazione whitelist tramite il mio script, ed elenco dei domini/server che verranno inseriti nella whitelist

Installazione whitelist anudeepND

La pagina ufficiale di questo progetto è questa: https://github.com/anudeepND/whitelist#installation.

Per rendere l’installazione semplice e facile da seguire, vi spiego i passaggi da effettuare con relativi screenshot.

Apriamo il terminal cliccando sull’icona in alto a sinistra:

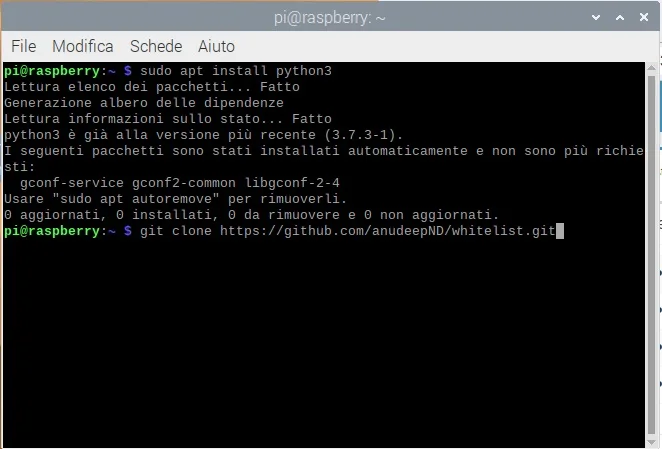

Qui scriviamo:

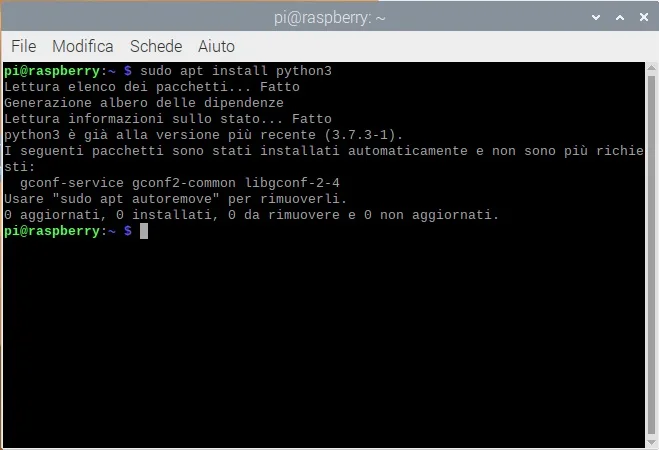

sudo apt install python3

Poi clicchiamo Enter (invio) verrà installata la libreria pyton3 come nello screenshot seguente:

Ora scriviamo:

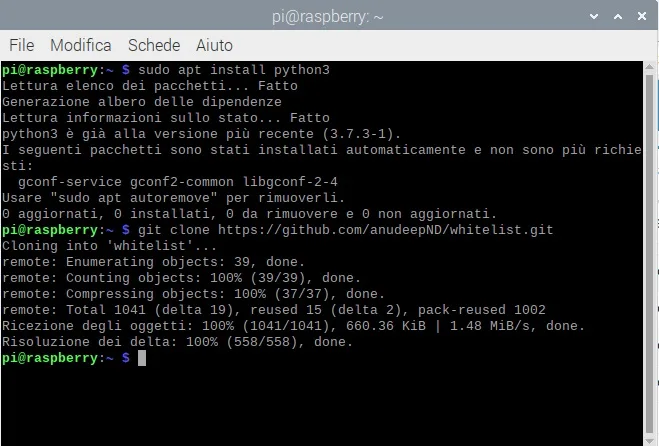

git clone https://github.com/anudeepND/whitelist.git

Poi clicchiamo Enter (invio), se tutto è andato bene avrete una situazione come nello screenshot seguente:

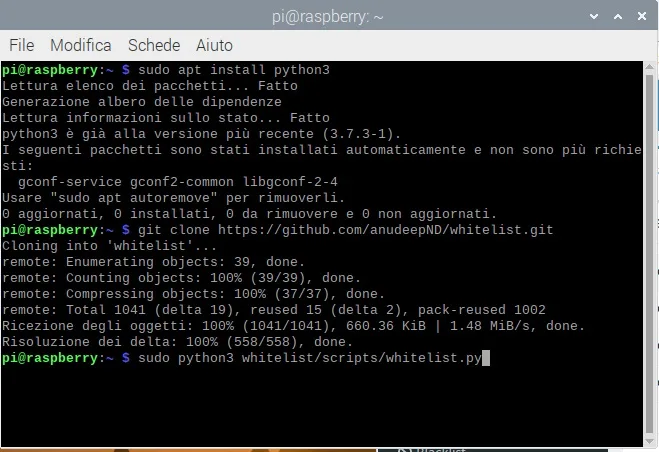

Ora scriviamo:

sudo python3 whitelist/scripts/whitelist.py

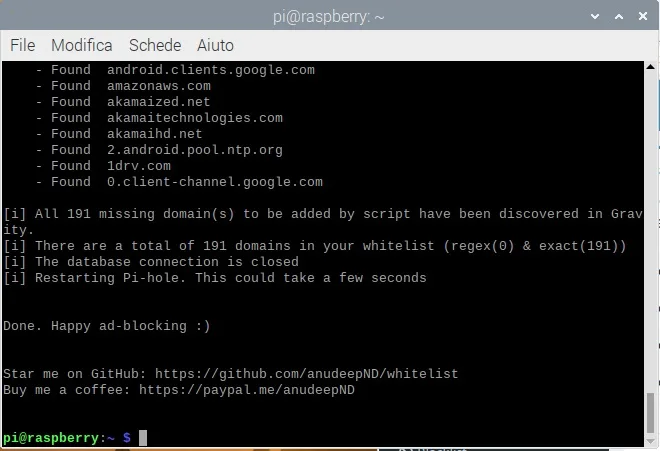

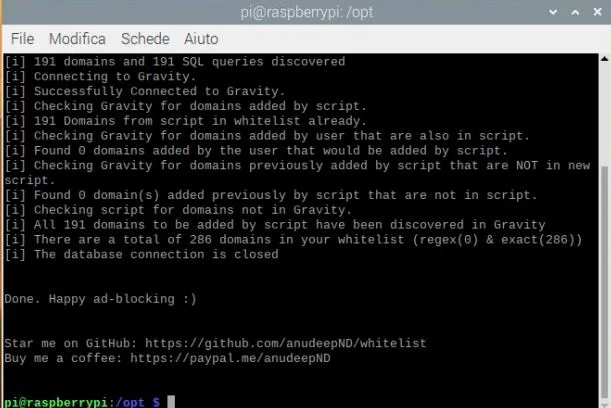

Ora clicchiamo Enter (invio), se tutto è andato bene avrete una situazione come nello screenshot seguente, dove si evince che l’installazione è andata bene, in quanto è presente la scritta: Done. Happy ad-blocking 🙂

Una volta terminate tutte le operazioni, potete chiudere la finestra premendo X in alto a sinistra.

Impostiamo l’aggiornamento automatico della whitelist anudeepND

Aprimo il terminal cliccando sull’icona in alto a sinistra:

Digitiamo il comando:

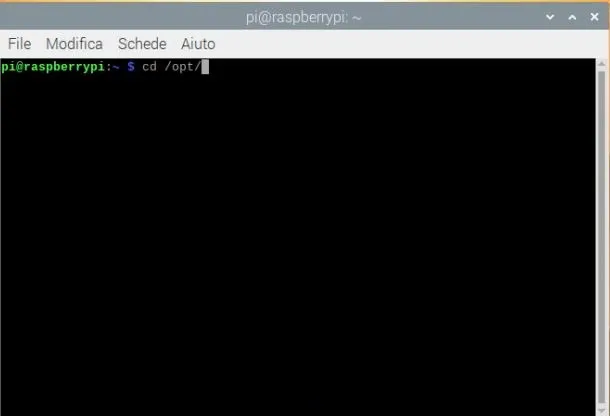

cd /opt/

come nello screenshot seguente:

Ad operazione eseguita, lanciamo il comando:

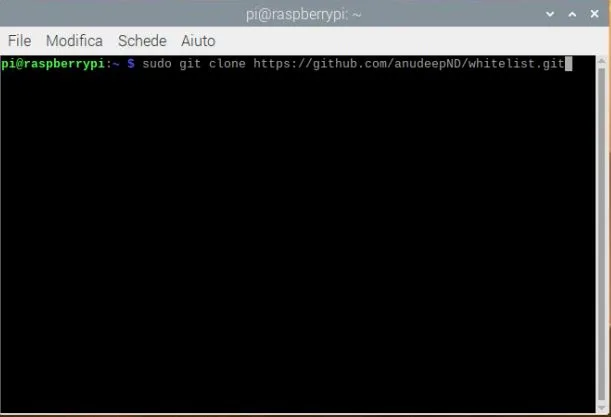

sudo git clone https://github.com/anudeepND/whitelist.git

come nello screenshot seguente:

Dopo di chè digitiamo:

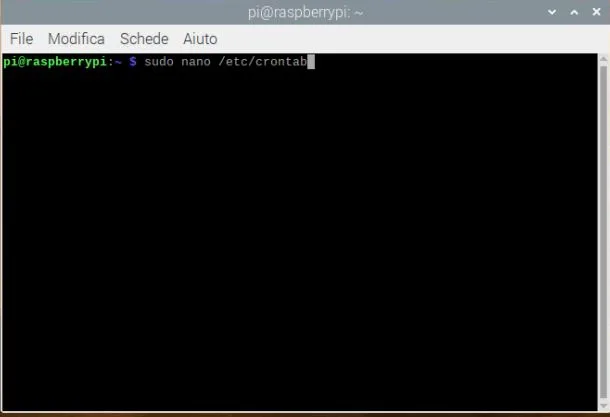

sudo nano /etc/crontabcome nello screenshot seguente:

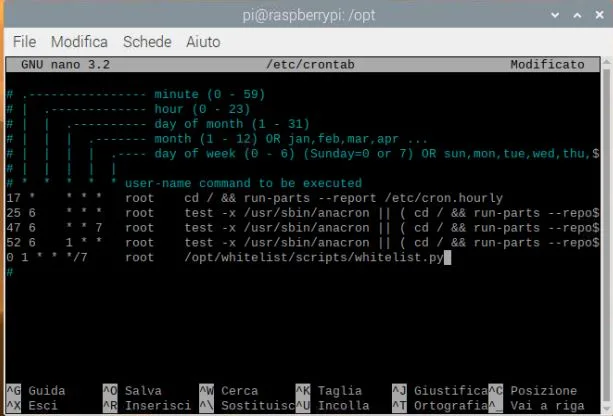

In questo modo, entreremo nell’editor di testo il nostro obbiettivo è aggiungere la seguente riga:

0 1 * * */7 root /opt/whitelist/scripts/whitelist.pyprima dell’ultima riga, contenente il testo # (per spostarsi usare i tasti freccia della tastiera), per capire come fare seguire l’immagine sottostante:

Ora Premiamo sulla tastiera il tasto “Ctrl” e il tasto “X” (in contemporanea, oppure tenendo premuto il tasto crtl e poi il tasto x) in modo che ci venga chiesto se salvare il file, clicchiamo il tasto Y sulla tastiera per confermare le modifiche effettuate.

Ora non ci resta che effettuare l’ultimo comando per aggiornare la lista istantaneamente:

sudo python3 whitelist/scripts/whitelist.pyAspettiamo la risposta che ci indica che l’aggiornamento sia andato a buon fine come nello screenshot:

Una volta terminate tutte le operazioni, potete chiudere la finestra premendo X in alto a sinistra.

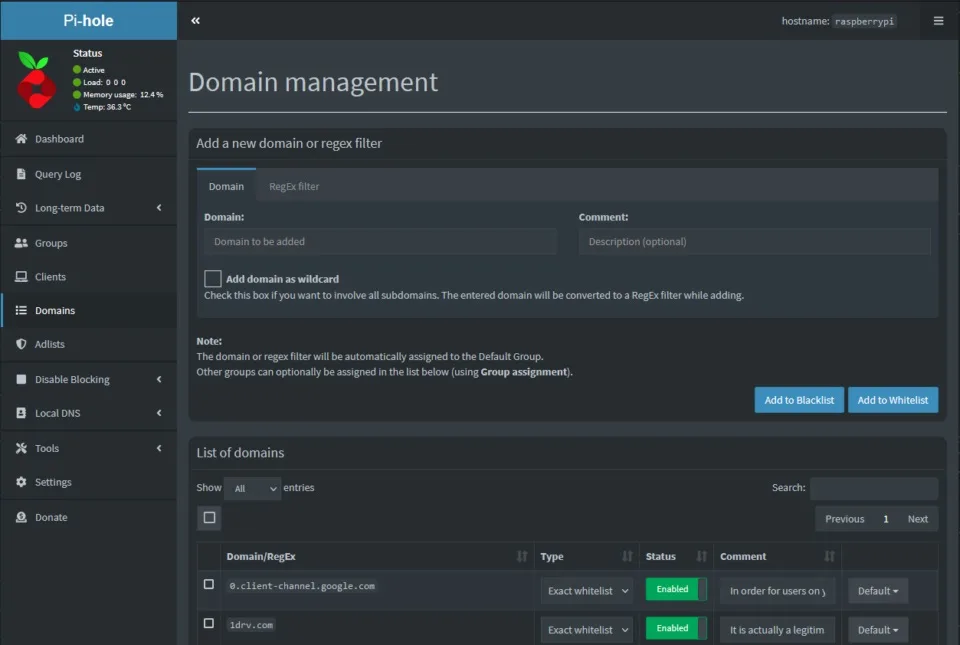

E’ possibile verificare che l’installazione sia andata a buon fine, visitando il pannello amministrativo, cliccando sul menu Domain (info: dopo l’aggiornamento v5.12, il menu Whitelist è stato incorporato in Domain, e il menu Group Managmenet è stato eliminato) :

Come potete notare, è possibile in qualsiasi momento disabilitare le voci in elenco cliccando su Enabled in modo che diventi Disable o addirittura cancellare una voce o più voci contemporaneamente; inoltre è possibile anche inserire un sito web o un dominio personalizzato in modo che sia sempre funzionante.(Facciamo un esempio e mettiamo il caso che vogliamo che sia sempre abilitato il sito amazon italia, inserisco in Domain amazon.it in Comment: abilitazione amazon e premiamo il tasto Add to Whitelist.)

Guida installazione whitelist tramite il mio script

Su github ho pubblicato uno script da scaricare e usare direttamente nel terminal dove è installato il pihole e allo stesso tempo è presente l’elenco dei server e siti web (destinato a crescere nel tempo) che vengono inseriti nella whitelist (tale elenco viene redatto in base al servizio o al sito web). Tutto questo serve ad evitare falsi positivi o errori nelle blacklist sopra riportate.

Voglio inoltre precisare che:

- non ho ideato io lo script, ma ho modificato quello di gioxx presente qui.

- gli elenchi dei server e/o siti web sono stati creati principalmente con l’utilizzo del pihole sulla mia rete, inoltre, in alcuni casi i dati sono stati prelevati da fonti segnalate (come ad esempio per Disneyplus, che viene da OpenDns), o ancora da fonti di discussioni pubbliche e segnalazioni presenti su: https://www.reddit.com/r/pihole/ .

Si consiglia ovviamente l’uso di tale script per ovviare a problemi di navigazione, qui le relative pagine:

- https://github.com/bubusan80/whitelist_hosting_public – Pagina Principale

- https://github.com/bubusan80/whitelist_hosting_public/tree/main/In_base_al_servizio Script: whitelist_singole_abilitazioni.sh da scaricare (sono presenti le relative whitelist che non è necessario scaricare).

Devo ovviamente avvisarvi per motivi legali (non si sà mai che qualcuno mi denunci per danni) che non sono assolutamente responsabile di qualsiasi danno e/o problema hardware e/o software causato al vostro sistema (qualsiasi esso sia, solo come esempio: pc/server/raspberry). Il software viene fornito “così com’è”, senza garanzie di alcun tipo, espresse o implicite, incluse, ma non limitate a commerciabilità, idoneità per uno scopo particolare e non violazione. In nessun caso gli autori o i titolari del copyright saranno responsabili per qualsiasi reclamo, danno o altra responsabilità, sia in un’azione contrattuale, illecita o altro, derivante da o in relazione al software o all’utilizzo o altri rapporti nel software.

ISTRUZIONI

Per scaricare lo script è necessario effettuare questo comando:

wget -N https://raw.githubusercontent.com/bubusan80/whitelist_hosting_public/main/In_base_al_servizio/whitelist_singole_abilitazioni.sh

Una volta scaricato è necessario dare un comando per rendere il file eseguibile:

chmod u+x whitelist_singole_abilitazioni.sh

In base alle vostre personali esigenze e quindi al servizio/sito web è possibile scegliere il comando da lanciare.

Per conoscere tutte le opzioni lanciare il comando:

sudo ./whitelist_singole_abilitazioni.sh *

Questo mostrerà tutte le opzioni e quindi in pratica il testo da aggiungere dopo

sudo ./whitelist_singole_abilitazioni.sh

Ad esempio per abilitare il servizio/sito web host_video:

sudo ./whitelist_singole_abilitazioni.sh host_video

Volete effettuare tutte le abilitazioni ed effettuare un solo comando? Allora lanciare il comando:

sudo ./whitelist_singole_abilitazioni.sh All

Volete effettuare tutte le abilitazioni tranne i server di google effettuando un solo comando? Allora lanciare il comando:

sudo ./whitelist_singole_abilitazioni.sh All_no_google

AGGIORNAMENTO SCRIPT

Informazioni che riguardano solamente l’ultimo aggiornamento:

- Aggiornato il file Aliexpress_Alibaba.txt

- Aggiornato il file Google_servizi.txt

- Aggiornato il file Playstation.txt

IMPORTANTE: Quando effettuerò un aggiornamento, anche solo ad una lista, è necessario aggiornare lo script prima di lanciarlo, per farlo eseguire il comando:

sudo ./whitelist_singole_abilitazioni.sh upgrade

Dopo di chè, eseguire questo comando per rendere il file eseguibile:

chmod u+x whitelist_singole_abilitazioni.sh

Ora per effettuare tutte le abilitazioni e quindi applicare l’aggiornamento sul pihole fare il comando:

sudo ./whitelist_singole_abilitazioni.sh All

Segnalo ovviamente che è possibile effettuare tutte le abilitazioni, tranne i server di google, effettuando invece ques’altro comando:

sudo ./whitelist_singole_abilitazioni.sh All_no_google

CANCELLAZIONE COMPLETA DELLA WHITELIST (nel caso vorreste fare pulizia)

!!!!!!!Attenzione!!!!!! ad eseguire questo comando in quanto ripeto, effettuerà la cancellazione completa di tutta la whitelist ed è vostro compito effettuare un backup prima (lo script non effettua un backup):

sudo ./whitelist_singole_abilitazioni.sh clear

NOTA:

In caso di problemi durante la navigazione anche dopo aver applicato le whitelist, si consiglia di dare un’occhiata anche a questo tread:

https://discourse.pi-hole.net/t/commonly-whitelisted-domains/212,

in modo da poter abilitare servizi/domini/server che non ho inserito.

Vi chiedo nel caso riuscire a trovare una soluzione, di condividere la vostra esperienza, inserendo un commento in modo da aiutare anche altre persone.

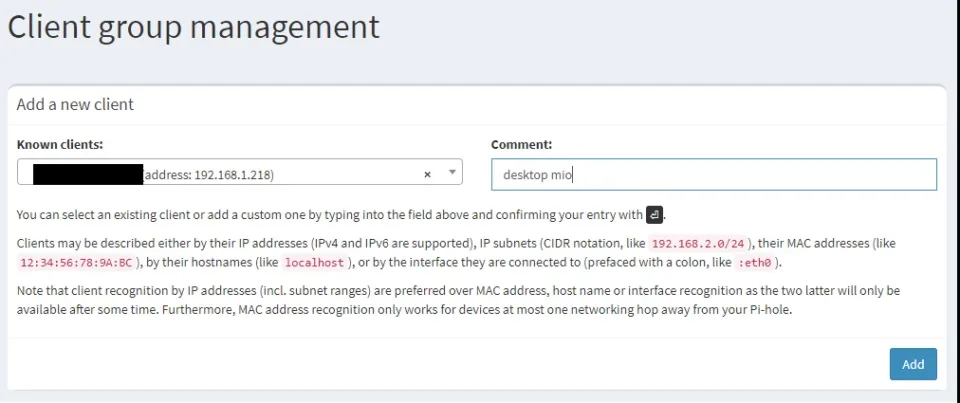

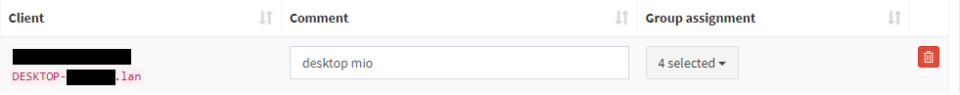

Clients – Associare un gruppo a un dispositivo

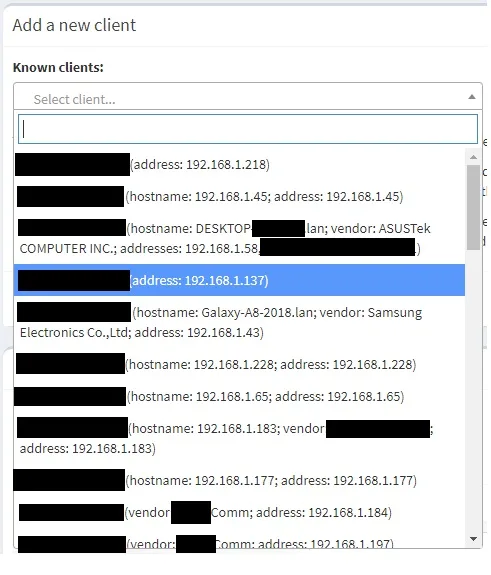

Apriamo il browser che usiamo di solito (Firefox, Chrome, Safari, etc) e inseriamo l’indirizzo ip che ci è stato fornito durante l’installazione sul raspberry (pc, raspberry, server o macchina dove avete installato il pihole), ed effettuiamo il login; (info: si segnala che dopo l’aggiornamento del pihol versione v5.12, il menu Client è passato in primo piano, in quanto il menu Group Managmenet è stato eliminato). Per associare un gruppo o anche più gruppi a un dispositivo specifico, dobbiamo recarci sul menù a destra e cliccare su Clients, come nell’immagine sottostante:

Ora dal menu a tendina dove c’è scritto Known clients, troveremo tutta la lista dei dispositivi collegati al nostro modem/router – raspberry in lan o wifi. Nel mio caso ad esempio (segnalo che sono stati oscurati i mac andress e alcuni vendor name, per questioni di privacy e sicurezza):

Per identificare i dispositivi (oltre che conoscere il mac-andress o l’ip assegnato), potete aiutarvi con il nome del Vendor (esso viene visualizzato per i dispositivi di marche conosciute), ad esempio per il mio pc portatile Asus viene indicato il nome di ASUSTek COMPUTER INC e lo stesso per il mio Smartphone Android, dove addirittura viene indicato il modello: Galaxy-A8-2018.

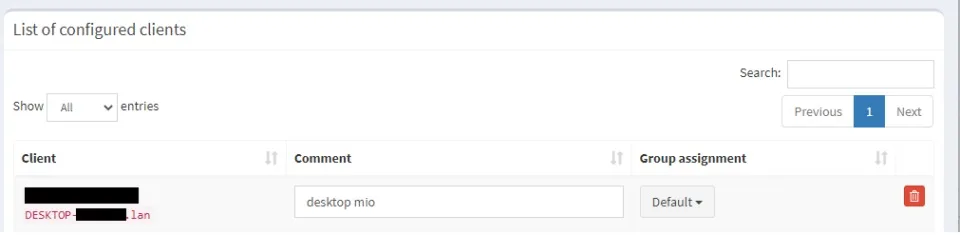

Ora selezionato il client dal menu a tendina, inseriamo un commento a nostro piacimento, nell’apposito campo Comment, come nell’immagine sottostante e clicchiamo su Add:

Una volta fatto, il dispositivo comparirà nella lista in basso, come nello screenshot:

Vi ricordo che il pihole, associa a ogni dispositivo il gruppo default.

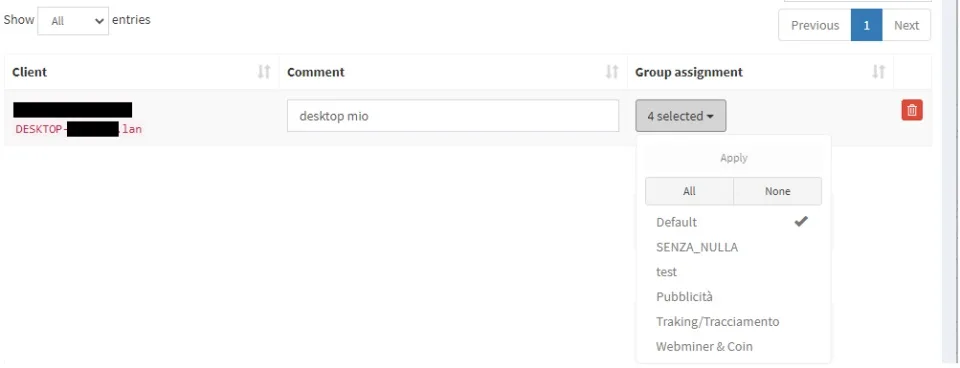

Ora non ci resta che scegliere i vari gruppi da associare, clicchiamo sulla scritta default, in modo che appaia il menù a cascata con la lista di tutti i gruppi presenti e creati precedentemente come nell’immagine sottostante:

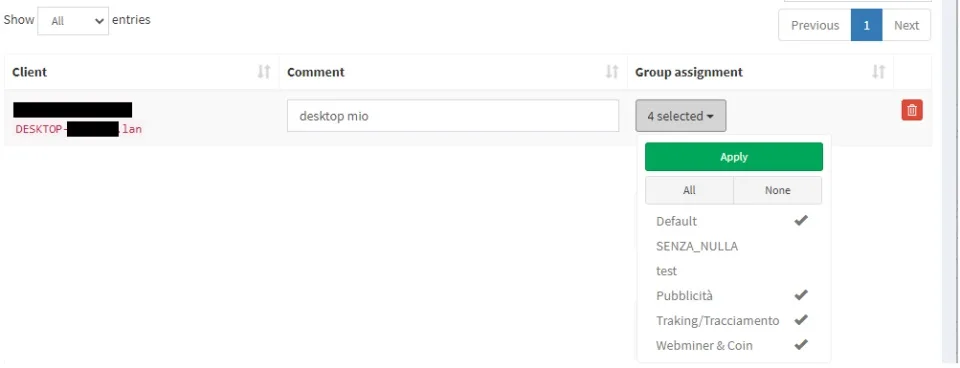

Nel mio caso, oltre al gruppo di default (dove ho associato tutte le liste contenenti software malevoli, quindi malware, ransomware, phishing, etc.) ho cliccato anche sui gruppi Pubblicità (dove ho associato tutte le liste contenenti il blocco delle pubblicità, blocco multiplo e per gli Smart Tv), Traking/Tracciamento (dove ho associato tutte le liste di traking/tracciamento.) e su Webminer & Coin (dove ho associato tutte le liste per il blocco dei Webminer & Coin), in modo che affianco al nome compaia il visto, come nello screenshot:

Quindi ho cliccato su Apply, in modo da applicare le modifiche effettuate, in alto a destra ci verrà notificato l’avvenuta modifica.

Il dispositivo, avrà assegnati i 4 gruppi:

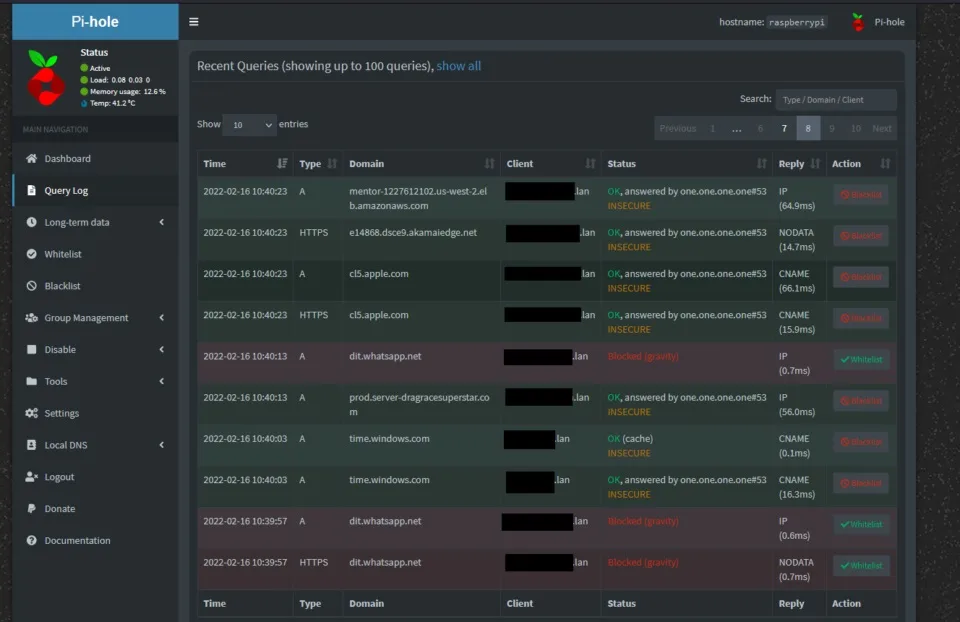

RISCONTRATE PROBLEMI DI NAVIGAZIONE E/O BLOCCHI?

Come prima opzione: si consiglia di di Analizzare la pagina Query log come nell’immagine:

Qui bisogna verificare le voci colorate di rosso dove è scritto Blocked, che riguardano i domini/siti web bloccati e se di nostro interesse cliccare sul tasto Whitelist..

In questa pagina, è possibile anche effettuare un filtro inserendo del testo nel campo Search in alto a destra.

E’ posibile:

- Effettuare un filtro inserendo il sito web che risulta bloccato (o una parte dell’indirizzo web) oppure il testo del servizio o app che risulta bloccata o non funzionante.

- Effettuare un filtro inserendo il nome del dispositivo (il client) dove riscontriamo il blocco, in modo da analizzare il traffico e capire quale sia il sito che venga bloccato e abilitarlo.

Facciamo un esempio pratico per capirne il funzionamento:

Sai di aver cliccato sul seguente link: https://bit.ly/XXXXXXX

e ti è comparso il blocco durante la navigazione (che informa che il sito non esiste e/o non è visitabile), ora vai sul sito del pihole, apri la pagina Query log e trova la voce che presenta il sito web https://bit.ly (oppure per fare prima inserisci nel campo Search in testo: https://bit.ly) troverai che è stato blocato (ed è di colore rosso), per abilitarlo basterà toccare il tasto: Whitelist. Riprova a visitare di nuovo il sito web e vedrai che ora funziona.

Questo procedimento ti permetterà di creare filtri personalizzati in base alle proprie esigenze personali e/o metodo di navigazione su internet.

Come seconda opzione: vi suggerisco di dare un’occhiata alla pagina ufficiale Pi-hole, dove vengono indicati i relativi servizi principali e i domini da abilitare, tramite relativo comando:

https://discourse.pi-hole.net/t/commonly-whitelisted-domains/212

Nota: Per dare i comandi si presuppone che si è collegati direttamente o in remoto al Raspberry o al dispositivo dove avete installato pihole e aprire il terminal, cliccando sulla relativa icona in alto a sinistra:

Come ultima opzione (dopo che hai seguito le raccomandazioni precedenti e non riesci a risolvere): puoi chiedere aiuto qui sul sito, scrivendo un commento all’articolo, proverò ad aiutarti.

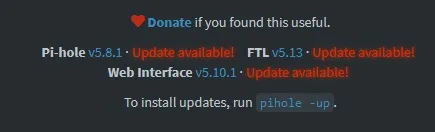

AGGIORNARE IL SOFTWARE DEL PI-HOLE

Come faccio a sapere se il mio pi-hole deve essere aggiornato?

Basterà aprire la schermata di admin dal browser (solamente nel mio caso: http://192.168.1.37/admin) e leggere le info in basso alla pagina:

Se nella parte in basso ad una delle voci: Pi-hole oppure FTL oppure Web Interface, è presente la scritta Update Aviable, è necessario procedere all’aggiornamento, altrimenti non è neccessario effettuare azioni.

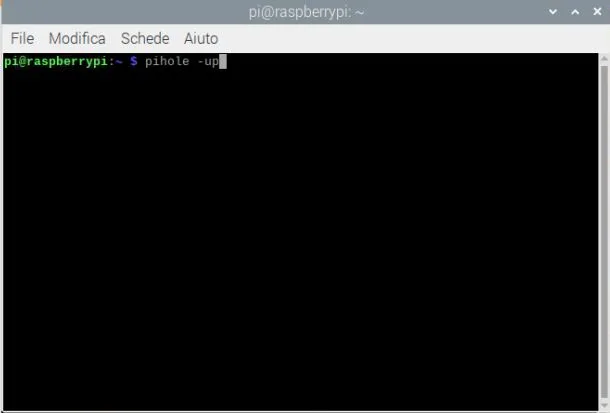

Come effettuare l’aggiornamento del pi-hole? (update 06/03/2025)

Prima di effettuare qualsiasi operazione, è necessario effettare un backup della propria configurazione del pihole (questo è utile ad effettuare un ripristino immediato in caso di problemi), per farlo andare su: Setting -> Teleporter, nell’area Backup, cliccare sul tasto Backup, verrà generato un file contente tutte le configurazioni del nostro pihole.

Prima di aggiornare il pihole si consiglia di effettuare un aggiornamento del sistema operativo dove è installato il pihole, in questo caso prendo in considerazione il sistema operativo raspbian usato per il raspberry, quindi la procedura potrebbeessere diversa per altri sistemi operativi.

Collegarsi al raspberry e aprire il terminal, sul raspbian il sistema operativo del raspberry, l’icona è presente in alto a sinistra:

Una volta aperto il terminale scriviamo il seguente comando:

sudo apt update

diamo invio o enter sulla tastiera e aspettiamo che vengano effettuate tutte le operazioni di aggiornamento dei “canali di release del software” e venga ripresentanto il promt a questo punto eseguiamo il comando, a questo punto eseguiamo il comando

sudo apt full-upgrade -y

diamo invio o enter sulla tastiera e aspettiamo che vengano effettuate tutte le operazioni di aggiornamento del sistema e venga ripresentanto il prompt.

Eseguiamo il comando:

sudo apt autoremove

aspettiamo che vengano effettuate tutte le operazioni per l’eliminazione di pacchetti software “deprecati” e venga ripresentanto il prompt.

Solo a questo punto procediamo a software del pihole eseguend il comando:

sudo pihole -up

Attendiamo che venga effettuato lo scaricamento dei file necessari e la relativa installazione, senza spegnere e/o riavviare il modem/router e/o il raspberry e il gioco è fatto.

NOTA IMPORTANTE: ad ogni aggiornamento è neccessario effettuare nuovamente questa procedura per far in modo che le liste vengano aggiornate ogni giorno.

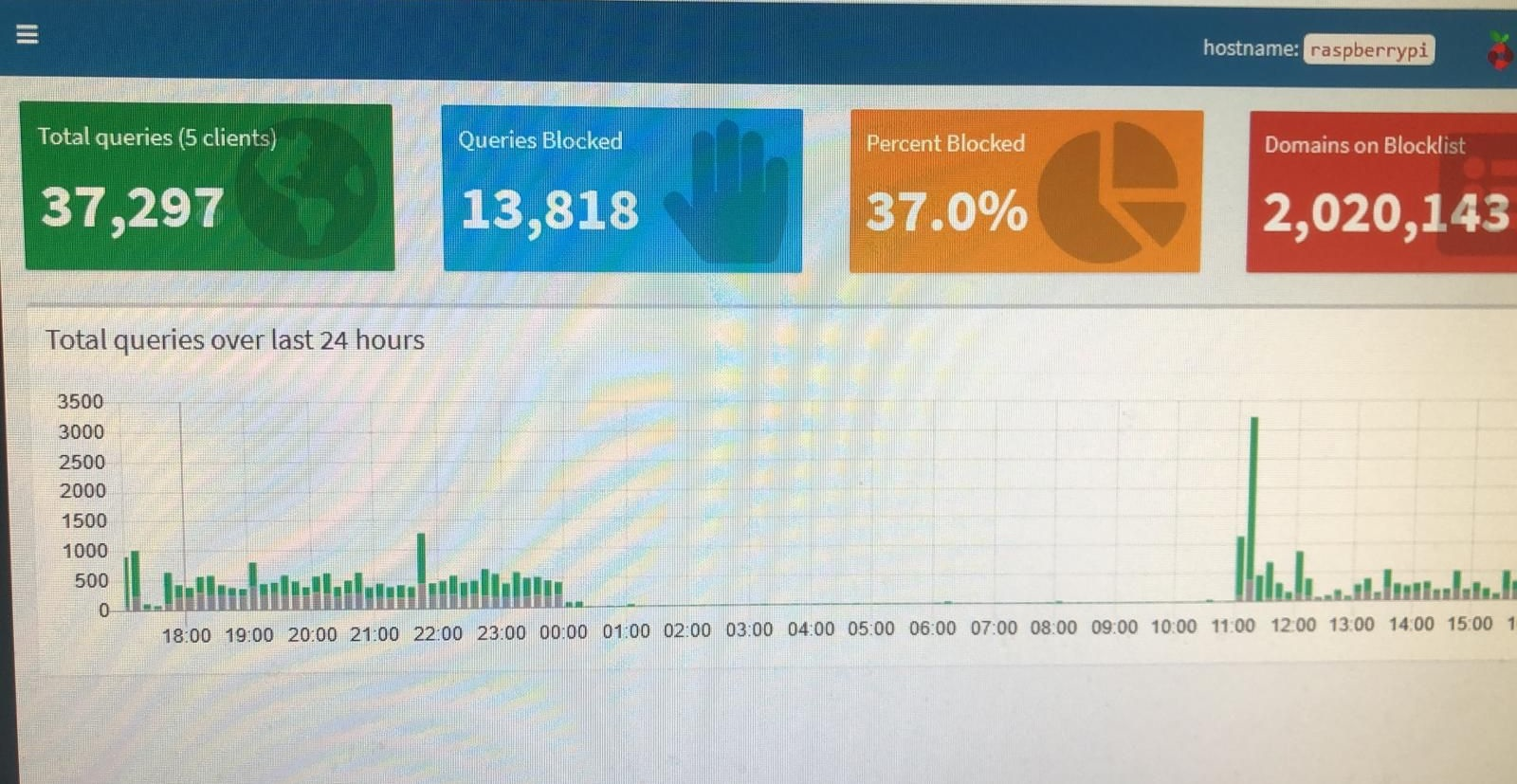

Le mie personali statistiche dopo l’ausilio di PiHole:

Nota: Non ho usato i filtri della sezione parental control.

Come potete vedere, la percentuale di richieste bloccate… è da paura…. pensate la quantità di dati bloccati che vengono usati per tenere traccia delle nostre attività e come ci tartassano di pubblicità sui vari dispositivi (Pc, Smartphone/Cellulare, Smart tv, etc. ) il tutto evitando anche agenti malevoli presenti in rete.

Tutti i diritti sono riservati. Tutte le immagini e i loghi ufficiali di altri marchi sono (c) Copyright e ™ Marchi registrati dei rispettivi proprietari. Il sito web navigaresenzapubblicita.altervista.org non vuole assolutamente eludere i copyright. Vi prego di effettuare una segnalazione via email a bubusan@inwind.it, provvederò subito ad eliminare: il file e/o la relativa frase e/o nome del relativo software incriminato.

Ciao Giovanni,stamattina di buon ora ho riesumato un vecchio notebook che posso tranquillamente lasciare accesso h24 e ci ho installato il raspberry ed ho seguito tutta la tua giuda alla lettera senza nessun intoppo,è stato interessante farlo,mi è piaciuto,volevo chiederti,adesso che ho pihole,ublock origin; canvas blocker; decentraleyes devo comunque lasciarli attivati ?

Ciao Antonio,

I plug-in sul browser come ublock origin; canvas blocker; decentraleyes, devono rimanere attivi questo perchè pi-hole non riesce a bloccare tutto, devi pensare che alcuni tracciamenti, pubblicità e sniffing (….a me piace definire cosi’) come il WebRTC, il Canvas fingerprinting, oppuire alcuni script (in linguaggio java per lo più) presenti proprio sul sito web che stai visitando (quindi proprietari di quel sito), non vengono bloccati da pi-hole.

Puoi fare tu stesso dei test, disattivandoli e visitando siti web come: youtube, oppure siti giornalistici, e vedrai apparire le pubblicità; Ancora meglio puoi fare dei test di verifica di tracciamento e blocco della pubblicità visitando questi siti web (bloccando e disattivando sia pihole che i plugin):

https://coveryourtracks.eff.org/

https://browserleaks.com/donottrack

https://amiunique.org/fp

http://browserspy.dk/

Noterai grandi differenze.

Nota: Quello che potresti fare è alleggerire ublock origin eliminando o disattivando i link (i filtri) che sono presenti anche su pi-hole.

Ciao Giovanni,grazie per le dritte,scusa se non ti ringrazio abbastanza,lo faccio solo per non riempire la chat,ma visto che ci sono,ne approfitto ora per ringraziarti del lavoro che condividi con noi,del tuo tempo che ci dedichi e delle risposte che ci dai,alla prossima domanda 😉

Ciao Giovanni,scusami,sono sempre io,stavo pensando,se inveve di cambiare dns su tutti i dispositivi,lo cambiassi direttamente sul router,funzionerebbe uguale?

Certamente, se lo modifichi sul router, fai prima, ed è valido per tutta la rete di casa (sia Lan, sia Wi-Fi). Ricorda che così facendo, non puoi togliere la configurazione dal singolo dispositivo e in caso di problemi di navigazione dovrai analizzare i log di pi-hole, individuare il problema e inserire nella white list il sito o il dominio incriminato.

Approfitto di questo commento, per avvisare i visitatori, che non ho previsto una guida a riguardo, perché molti utenti possiedono il modem/router dell’operatore telefonico (come: Windtre, Fastweb, Tim, Vodafone, Sky, Tiscali, ecc.) che non permette tale modifica e inoltre la maggior parte dei dispositivi, ha un menu di configurazione proprietario (diverso uno dall’altro) e sarebbe difficile (se non impossibile) per me reperire ogni modello da voi posseduto.

Inoltre è possibile anche configurare il pi-hole come DHCP, in modo che sia lui stesso a gestire la rete e assegnare gli indirizzi ip, ma la guida diventerebbe troppo tecnica e alcuni potrebbero capirci poco e niente.

Ciao Giovanni,sicramente sbaglio qualcosa,ma quando imposto l’indirizzo IP assegnato al pi-hole il browser non funziona più,funzionano le app,ma il browser no…non sò cosa sbaglio…ho disattivato il DHCP dal router e attivato sul pi-hole e poi non riesco ad entrare nella dashboard da un altro pc o cellulare se non da quello dov’è installata la distro…

1- Per il problema del browser :

Se parli dello smartphone android collegato in Wi-Fi e fai uso dell’ultima versione di Firefox, ti avviso che ci sono seri problemi di funzionamento impostando un dns diverso (esempio quello di cloudflare o di pi-hole) e non navighi. In pratica Firefox usa (gli ip standard del router: 191.168.1.1 o 192.168.1.0 o 192.168.0.1 o 192.168.1.254 o ecc. ci siamo capoti) se non lo raggiunge semplicemente non funziona; Ecco perchè ho consigliato di usare l’app DNSChanger for IPv4/IPv6 (nell’apposita guida) per il cambio del DNS, in modo da forzarne il funzionamento visto che viene creata una vpn fittizia.

Se invece parli di pc è strano, deve funzionare tutto, prova a riavviare e dal terminale o dal prompt dei comandi a pulire la cache dns (ad sempio se ha un pc windows, dal prompt dei comandi lancia il comando: ipconfig /flusdns ).

2- Per il DHCP:

Ti consiglio di lasciare abilitato il modem/router ha effettuare l’assegnazione degli indirizzi ip della tua rete questo perchè il discorso del DHCP diventa tecnico e ci sono molte variabili che non conosco della tua rete, quindi è difficile risponderti ma cercherò comunque di darti una mano:

Per la configurazione del Pi-hole come DHCP (che assegna lui gli ip in rete) devi disabilitare il dhcp del router obbligatoriamente (ma se hai un modem/router che con lo permette come la vodafone station, che oltre a ciò non permette nemmeno di modificare il DNS, c’è un trucco in questo caso, nel menu della vodafone station bisogna ridurre il range DHCP ad un solo ed unico dispositivo quello del tuo Raspberry, per far sì che tutti gli altri device vengano gestiti dal Server DHCP del Pi-hole. Ad esempio devi impostare la vodafone station con il Range DHCP da 192.168.3.132 a 192.168.3.132)

Su pi-hole devi impostare:

DHCP server enabled: abilitarlo (mettere il visto)

Range of IP addresses to hand out: qui devi scegliere il range di indirizzi IP che il Pi-hole assegnerà ai tuoi dispositivi (esempio 192.168.3.132 e 192.168.3.253)

Router (gateway) IP address: inserire l’indirizzo IP del tuo router (esempio: 192.168.1.1)

DHCP lease time: qui devi lasciare invariato il valore, oppure scegliere il lasso di tempo che i dispositivi conservino lo stesso indirizzo (esempio 48 ore)

IPv6, SLAAC, And RA : và abilitata

Pi-hole domain name : lan

Enable DHCP rapid commit (fast address assignment): abilitare

Ciao Giovanni,scusami se non sono riuscito a risponderti prima,no android ho firefox 68.11 il problema sorge su tutti i pc…io ho un fritzbox 7590 (no TIM) e per il DHCP ho riportato tutto come prima,al momento accontono un questo progetto,magari compro prima un raspberry di quelli consigliati da te e riprovo,mi è venuto il dubbio potesse dipendere dal pc che è collegato tramite wifi e non lan,però non sò…riproverò più in là,grazie per le dritte

Ciao Giovanni,oggi ho ripreso con le prove ed ho sistemato,il problema era come sospettavo,collegando il pc con cavo lan pi-hole funziona perfettamente sul dns del router XD volevo chiederti un’altra cosa,è più sicuro pi-hole o questi dns preconfigurati per DNS over TLS (DoT) ?1dot1dot1dot1.cloudflare-dns.com; security-filter-dns.cleanbrowsing.org; dns-tls.qis.io; dns.quad9.net GRAZIE.

Ciao Giovanni,

ti faccio i complimenti per questa guida, la migliore che ho trovato su questo argomento.

Ho configurato tutto e funziona molto bene , avrei solo un problema da risolvere e spero tu possa aiutarmi.

Vengono bloccati i redirect da YouTube ad altri siti come ad esempio Amazon, Banggood etc… ad esempio nei commenti delle recensioni di YouTube ci sono i link per andare a vedere il prodotto recensito.

C’è un modo per abilitarli?

Grazie mille

Alessio

Ciao Alessio, ti ringrazio per i completimenti.

Per far funzionare i link di amazon “ufficiali”, devi recarti in Whitelist e aggiugere il seguente sito web: amzn.to nella voce domain

e in commenti inserisci: sito web amazon ; clicca poi su Add to Whitelist.

Ti voglio però dare un suggerimento, per gli altri blocchi che riscontri sui siti web(come Bandoo ecc.): analizza la pagina Query log;

qui devi verificare le voci colarate di rosso, in modo che tu stesso possa capire quale sia il sito che venga bloccato e abilitarlo.

Facciamo un esempio, sai di aver cliccato su https://bit.ly/XXXXXXX e ti è comparso il blocco, ora vai su Query log, trova la voce che presenta il sito web https://bit.ly e per abilitarlo basterà toccare il tasto: V Whitelist.

Questo ti permetterà di creare filtri personalizzati in base al proprio metodo di navigazione.

Nota: se vedresti i filtri degli utenti, ti meraviglieresti delle abilitazioni effettuate, ma è del tutto normale, ogni persono ha un suo modo di pensare….

Ciao Giovanni,volevo informarti che due filtri non sono più disponibili da un pò di tempo (almeno per me)

“https://raw.githubusercontent.com/Kees1958/W3C_annual_most_used_survey_blocklist/master/TOP_EU_US_Ads_Trackers_HOST” e “https://www.malwaredomainlist.com/hostslist/hosts.txt” il secondo però dal browser funziona e mi da solo una regola “127.0.0.1 localhost” forse per questo motivo pi-hole non lo legge,mentre il primo è irraggiungibile.

Ciao Antonio, ho provveduto ad aggiornare l’articolo, modificando il link per Kees1958 (ho trovato un’alternativa) e ad aggiungere anche altri filtri.

Ciao Giovanni,sto usando ed apprezzando moltissimo sia pihole che nebulo,nebulo sul mio smartphone e pihole su un vecchio notebook,tablet e un vecchio cell che uso solo per youtube,vorrei più in là ottimizzarlo anche per tutta la rete di casa,ma c’è da lavorarsi per sbloccare alcuni filtri,però è ottimo!Grazie per aggiornarci di frequente e farci conoscere nuove app. Adesso stò seguendo la presentazione di windows 11 che ahimè non mi ha entusiasmeto,sembra più un sistema ottimizzato almeno graficamente per un tablet…io sono daccordo sull’unificare un sistema operativo su diversi dispositivi ma non a discapito l’uno dell’altro avrei preferito un windows lato pc tipo windows xp o 7…il flop di windows 8 o 8.1 non è bastato a microsoft…

Grazie Antonio per i complimenti. Si il pi-hole và personalizzato, anche io ho i miei filtri personalizzati. Per quanto riguarda windows, io sono del parere che dovrebbero pensare prima ad ottimizzare il sistema operativo, eliminare la miriade di bug e permettere all’utene di far decidere veramene cosa condividere e poi fare un’altra versione. Il mio consiglio è di provare una versione di linux come Mint, per poi passare a quelle più professionali, vedrai… è tutto un altro mondo.

Ciao, non capisco perche alcune liste di blocco contengono al interno i siti con il 0.0.0.0 davanti ed altri no…

cosa cambia?

L’indirizzo 0.0.0.0 viene definito come un indirizzo non instradabile e viene usato per segnalare un target non valido o sconosciuto (può avere altri usi, ma siamo in campo di reti aziendali e ciò non viene trattato su questo sito web).

L’indirizzo 127.0.0.1 è l’indirizzo di localhost, quindi il traffico viene instradato sullo stesso dispositivo. Nel nostro caso che usiamo pihole viene effettuato un reverse DNS(PTR).

Quando non è presente l’indirizzo ip davanti al dominio/sito internet/indirizzo ip, lo stesso è bloccato e per definizione il pihole lo instrada verso ip: 0.0.0.0 .

In pratica per semplificare il tutto ti basti sapere che questo aiuta a confondere alcuni script web e software installati sul pc (solo come titolo di esempio: overwolf) in modo da non ricevere errori durante la navigazione e/o l’uso.

Ciao,

ottimo articolo ma non trovo un’informazione, se possibile come opzione, come disattivare pi-hole per un singolo dispositivo? ho una tv smart dove un’app mi dice che è in funzione un ad-block e quindi misbatte fuori.

Ci sono due metodi per disattivare pihole per un dispsositivo:

– il primo devi impostare i dns manualmente sullo smart tv ad esempio inserendo quelli di quad9: 9.9.9.9 e 149.112.112.112, questo fà in modo che non usi pihole.Per tornare come prima rimetti ip del pihole oppure la voce assegna automaticamente dns.

– Il secondo metodo è sul pannello amministrativo di pihole, bisogna creare un gruppo nel menù Group management, ad esempio lo puoi nominare Gruppo_senza_blocchi. Ti segnalo che il gruppo appena creato non ha assegnato nessun tipo filtro presente in AD-list, quindi vai in Client (sempre in group management) poi nel menù Known clients, selezioni il dispistivo in base al nome, o indirizzo ip o il mac andress che ha il tv e clicchi su Add, poi più in basso, ci assegni il solo gruppo appena creato (Gruppo_senza_blocchi , se hai seguito il mio suggerimento).

ma scusate, si deve inserire solo una lista di quelle elencate vero? Mica tutte?

Ciao Danilo, è necessario inserire tutte le liste presenti nel paragrafo, link diretto: https://www.navigaresenzapubblicita.org/configurazione-e-personalizzazione-di-pi-hole/#Block-list-pihole-Nebulo Questo se vuoi essere protetto da malware, spyware, ranswomware, ecc. ; Eliminare pubblicità e server traccianti.

Ciao Giovanni, grazie mille per la guida! Mi è tornata estremamente utile, soprattutto per le liste di domini. Però volevo approfittare per chiederti aiuto, da quando ho messo pihole come DNS il mio oneplus non riesce a ricevere gli aggiornamenti di sistema (la Oxygen), quando avvio la ricerca mi dà nessuna connettività. Ho provato a cercare il dominio nel query log, e mi risulta “otag.h2os.com”, che il pihole consente! Ho abilitato anche il dominio “open.oneplus.net”, ma nulla… Riusciresti ad aiutarmi?

Ciao, non possendendo un cellulare Oneplus, non posso effettuare test, ho la necessità di sapere che modello possiedi?

Inoltre hai seguito la guida inserendo i link da me suggeriti o ne hai inserito anche altri?

Hai installato la white list di anudeepND?

Ti consiglio, comunque di verificare attentamente i log, andando anche sulla voce show all del query log, per verificare quale dominio venga bloccato ed effettuare lo sblocco inserendolo nella white list.

Ciao Giovanni,a me queste due liste non le carica: “https://urlhaus.abuse.ch/downloads/hostfile/” e “https://hostfiles.frogeye.fr/firstparty-trackers-hosts.txt” mentre mi esce il triangolino arancione/giallo con il punto esclamativo a queste liste: “https://blocklistproject.github.io/Lists/phishing.txt”; “https://raw.githubusercontent.com/iam-py-test/my_filters_001/main/Alternative%20list%20formats/antimalware_hosts.txt”; “https://github.com/kboghdady/youTube_ads_4_pi-hole/blob/master/youtubelist.txt”; “https://raw.githubusercontent.com/Kees1958/W3C_annual_most_used_survey_blocklist/master/TOP_EU_US_Ads_Trackers_ABP”

Ciao Antonio, io sto usando sia i dns quad9 che cloudflare e non riscontro tale anomalia. Verifica che hai correttamente configurato i dns sul tuo pihole e che sia aggiornato, inoltre se effettui l’aggiornamento usando la pagina web, non devi cambiare pagina e/o navigare su quel dispositivo. Prova ad aggiornare manualmente dal pihole facendo partire il terminal e lanciando il comando pihole -g .

Ciao ma per fare l’aggiornamento automatico della white list che file è da modificare che nella guida non è chiaro, è lo stesso della balcklist?

Grazie gran lavoro.

Ciao KawaBabo,no Giovanni ha saltato un piccolo appunto quando dice : “Una volta eseguito, entreremo nell’editor di testo (nano /etc/crontab) e aggiungeremo la seguente riga:

0 1 * * */7 root /opt/whitelist/scripts/whitelist.py

prima del testo # (per spostarsi usare i tasti freccia della tastiera) come nell’immagine sottostante:

anchio non sapevo come fare,non masticando linux ma poi vedendo lo screen e andando per logica ho risolto xD

Comunque ragazzi Buon Anno Nuovo

Grazie per la segnalazione, articolo corretto e Buon Anno a tutti

Ciao Giovanni,sto utilizzando pihole direttamente sul mio router con solo le liste filtre “1. Liste da aggiungere per il blocco di siti web e server malevoli come phising/malware/ransomware/ecc. e siti contraffatti/di truffa”e devo dire che al momento và tutto ok,ovviamente usando ublock canvas decentraleyes sul pc e nebulo sul cell non blocca chissà che però qualcosa la blocca,mi piace che hai diviso in settori i filtri,se dovessero esserci altre liste che non influenzano la navigazione,magari anche anti tracking,telemetria ecc…ecc.. aggiungili 😉 io ti seguo e testo sempre anche quando non ti scrivo 😉

Ciao giovanni,la lista “https://raw.githubusercontent.com/Kees1958/W3C_annual_most_used_survey_blocklist/master/TOP_EU_US_Ads_Trackers_ABP” non è più raggiungibile,già che ci sono volevo chiederti,ho cambiato la lista “https://github.com/kboghdady/youTube_ads_4_pi-hole/blob/master/youtubelist.txt” con “https://raw.githubusercontent.com/kboghdady/youTube_ads_4_pi-hole/master/youtubelist.txt” perchè la prima pihole non me la leggeva,mi dai conferma che è la stessa lista e posso stare tranquillo?

Per la prima segnalazione ti informo che il link è cambiato è cambiato ora è: https://raw.githubusercontent.com/Kees1958/W3C_annual_most_used_survey_blocklist/master/EU_US%2Bmost_used_ad_and_tracking_networks e ho aggiornato la pagina.

Per la seconda segnalazione, ti confermo che si’ sono la stessa cosa, ho modificato pure la pagina.

Ciao Giovanni,a me la lista “https://raw.githubusercontent.com/Kees1958/W3C_annual_most_used_survey_blocklist/master/EU_US%2Bmost_used_ad_and_tracking_networks” su pihole mi da ”

This list was added to Pi-hole 13 hours ago (2022-05-17 22:28:37)

Database entry was last modified 13 hours ago (2022-05-17 22:28:37)

The list contents were last updated 13 hours ago (2022-05-17 22:44:49)

Number of domains on this list: 5556

Number of invalid domains on this list: 5555″

da cosa può dipendere?

Ciao Antonio, hai ragione.

La lista è stata resa compatibile solo per ublock ho dovuto rimuoverla, chiedo scusa, grazie della segnalazione.

Oggi ho effettuato un ulteriore aggiornamento dopo i miei test, ti chiedo ancora scusa per l’errore precedente ero preso da altre cose.

Ciao Giovanni,la lista “https://raw.githubusercontent.com/cbuijs/shallalist/main/spyware/domains” e la lista “https://cinsscore.com/list/ci-badguys.txt” a me non sono più accessibili

Ciao Antonio, per il primo link ho inserito quello aggiornato, il secondo mi funziona regolarmente. aprilo con il browser e verifica se viene caricato (attenzione qualche software antivirus potrebbe vederlo come una minaccia e bloccarlo)

Ciao Giovanni,grazie,si il secondo link ieri sera non andava,forse problema della tarda ora,oggi funziona!

Hi! Any way to block Youtube ads?